2017.09.12

クレジットカード番号が顧客番号や業務処理のキーとして活用される

POSレジを感染させ、カード情報を抜き取るPOSマルウェアの被害が米国を中心に拡大している。POSウイルスは、カードリーダー一体型のPOSレジで、メモリー上に平文でカード情報を処理しているところを狙う。第3回ではPOSマルウェア攻撃を防ぐ方法としてPCI P2PEソリューションの導入が有効であることを説明した。

またトランザクション用の暗号鍵には、使い捨てのワンタイム鍵を使用する方式(DUKPT)を必須としている。そのため、万が一カード情報や暗号鍵が盗まれても、ワンタイム鍵で暗号化された状態なので、平文に戻して不正使用される可能性は極めて低い。

PCI P2PEソリューションの導入は、加盟店環境内では一切復号化ポイントを持たないため、POS加盟店にとってはPCI DSSより安全性が高いと言われている。米国や欧州では複数の認定ソリューションプロバイダからサービスが提供され、その拡大は日本に及ぼうとしている。

「しかし、多くの小売業者における業務上の課題が、PCI P2PE導入の障壁になっていると言われています。トークナイゼイション技術との組み合わせがPCI P2PEの普及の鍵になるでしょう」とfjコンサルティングの瀬田陽介氏は言う。

その課題とは、多くの小売店で顧客のカード番号を業務処理やポイント管理の会員番号として利用してしまっていることだ。カード情報がPOSレジを含むカード加盟店環境内の全プロセスで暗号化されてしまうと、加盟店側はこれらの処理にカード番号を利用できなくなる。これをクリアしなければPCI P2PEソリューションを導入できない。

しかし加盟店事由で単価の間違えやカードを誤って二度処理してしまっている場合は、再度顧客に来店してもう訳にはいかず、加盟店側の判断で売り上げの取消しや金額変更をする。その際にカード番号で取引を特定しているのだ。PCI P2PEを導入すると、カード情報は加盟店内で完全に暗号化されるので、このような業務処理ができなくなってしまう。

この点については、経済産業省を中心とするクレジット取引セキュリティ対策協議会が、2017年3月に改訂版を発行した「クレジットカード取引におけるセキュリティ対策の強化に向けた実行計画(以下、「実行計画2017」)」でも言及している。ECなど非対面取引では、これらの業務処理はカード番号がなくても実現できているが、対面の場合は「全ての加盟店・カード会社がカード番号以外のキーにて一律に同レベルでの対応は現状困難」とし、対応方法については、継続して検討するとしている。

また「特に加盟店全環境内でのカード番号の暗号化を困難にしているのは、コンビニ/スーパー/百貨店/量販店/ガソリンスタンドなどで、顧客への優遇サービスをきめ細かくおこなっている場合です」(瀬田氏)。たとえばポイントの還元率や割引率を提携カードの種類によって変えたりしている。「自社カードなら、ポイント還元率2倍」や「自社カードで決済すると1リッターあたり5円引き」など、顧客インセンティブと囲い込みのために今ではチェーン店の小売業では、当たり前のように実施されている。しかしこのような処理は、POSレジ内部のプログラムが、カード番号をキーに顧客の種別を判断して実施されている場合が多い。

繰り返しになるが、PCI P2PEでカード情報が暗号化されるとPOSレジで復号化することはできない。復号化できなければ、今までできていた顧客向けの優遇サービスが提供不可能となる。なお同様の問題が「実行計画2017」でも強く推奨している「POS加盟店における非保持化対策」として記している「外回り接続方式」においても発生する。要はいままで加盟店環境において平文でアクセスしてきたカード番号が、様々な業務のキーデータとなっており、それらが暗号化されると回らない業務がいくつも存在しているということである。

安全に顧客種別を判断するためにカード番号の最初の6桁(発行会社識別番号)と下4桁のみで判定する「トランケーション」(図1参照)という手法がある。それ以外の桁数が判読不能になっていれば平文で保存していても、「実行計画2017」ではカード情報ではないとしている。「しかし、国内の業種によっては、会員判別のために上8桁が必要となるようです。場合によっては上10桁が必要なものもあり、それらはPCI DSSの解釈からもカード情報という扱いにならざるを得ません」(瀬田氏)。

マーケティングプログラムである自社ポイントカードの会員番号が提携カードと一体になってしまっている場合は、さらに状況が深刻である。ポイント管理サーバーには、16桁のカード番号が保存されており、ポイントの付与や利用の際に、現金取引でもカード番号を使用している。この場合は16桁の一意の番号が完全一致することが必須である。決済処理のためにカード情報を暗号化して、プロセッサの復号環境まで、復号しないという安全対策を講じたとしても、カード情報をまた加盟店に戻さなければポイント処理ができないということである。

例えばPCI P2PEで決済専用端末から伝送されたカード情報がPCI P2PEソリューションプロバイダの中で復号化され、その際にトークン化して、加盟店のPOSレジやポイントサーバにカード情報を戻す。トークンは元のカード番号と1対1の関係が維持されるため、加盟店内では売上の取消しもポイント処理の際もトークナイゼイションされたカード番号(トークン)を基に対応することが可能である。米国ではすでにP2PEソリューションサービスプロバイダから合わせてトークナイザイションサービスが提供され、加盟店内でカード情報の無価値化(Devaluation)が進んでいるという。

「POSレジやPOSサーバーにおいてクライアント-サーバー型で処理されているシステムは、ある意味FATクライアントでデータ処理していたかつてのデータベースシステムと同じ環境です。すでにオフィス環境で起きているクラウド化の進化が、少し遅れてPOSシステムにも訪れ、セキュリティ対策理由に、このタイミングで一気に進んでいくのだと理解しています」(瀬田氏)

日本では2020年のオリンピックイヤーをターゲットにしてさまざまな施策が進んでいる。それまでに日本は来日外国人から「カードを安心して使える観光立国」になり得るのか?2020年まであと3年。残された時間はさほど多くはない。(牧野 武文氏:2017/3/29)

関連記事: PCI DSSに準拠しても防げない? 狙われるPOSシステム

関連記事: カード情報が平文で通信されるシステム

関連記事: カード情報を全プロセスで暗号化する「PCI P2PE」はPOSマルウェア攻撃を防げるか

PCI P2PEの普及の鍵とは?

PCI P2PE(Point to Point Encryption)ソリューションでは、決済専用端末でカード情報を読み取ると、以降すべて暗号化された状態でカード情報を扱い、POS加盟店内では平文に戻さない。またトランザクション用の暗号鍵には、使い捨てのワンタイム鍵を使用する方式(DUKPT)を必須としている。そのため、万が一カード情報や暗号鍵が盗まれても、ワンタイム鍵で暗号化された状態なので、平文に戻して不正使用される可能性は極めて低い。

PCI P2PEソリューションの導入は、加盟店環境内では一切復号化ポイントを持たないため、POS加盟店にとってはPCI DSSより安全性が高いと言われている。米国や欧州では複数の認定ソリューションプロバイダからサービスが提供され、その拡大は日本に及ぼうとしている。

「しかし、多くの小売業者における業務上の課題が、PCI P2PE導入の障壁になっていると言われています。トークナイゼイション技術との組み合わせがPCI P2PEの普及の鍵になるでしょう」とfjコンサルティングの瀬田陽介氏は言う。

その課題とは、多くの小売店で顧客のカード番号を業務処理やポイント管理の会員番号として利用してしまっていることだ。カード情報がPOSレジを含むカード加盟店環境内の全プロセスで暗号化されてしまうと、加盟店側はこれらの処理にカード番号を利用できなくなる。これをクリアしなければPCI P2PEソリューションを導入できない。

暗号化されるとできない業務

スーパーマーケットやホームセンターなどの小売業では、カード取引のデータ特定のキーにカード番号を使用している。例えば、返品など買い物客側の事由による場合は、買い物時と同じカードを持参してもらってマイナス処理すればよい。しかし加盟店事由で単価の間違えやカードを誤って二度処理してしまっている場合は、再度顧客に来店してもう訳にはいかず、加盟店側の判断で売り上げの取消しや金額変更をする。その際にカード番号で取引を特定しているのだ。PCI P2PEを導入すると、カード情報は加盟店内で完全に暗号化されるので、このような業務処理ができなくなってしまう。

この点については、経済産業省を中心とするクレジット取引セキュリティ対策協議会が、2017年3月に改訂版を発行した「クレジットカード取引におけるセキュリティ対策の強化に向けた実行計画(以下、「実行計画2017」)」でも言及している。ECなど非対面取引では、これらの業務処理はカード番号がなくても実現できているが、対面の場合は「全ての加盟店・カード会社がカード番号以外のキーにて一律に同レベルでの対応は現状困難」とし、対応方法については、継続して検討するとしている。

また「特に加盟店全環境内でのカード番号の暗号化を困難にしているのは、コンビニ/スーパー/百貨店/量販店/ガソリンスタンドなどで、顧客への優遇サービスをきめ細かくおこなっている場合です」(瀬田氏)。たとえばポイントの還元率や割引率を提携カードの種類によって変えたりしている。「自社カードなら、ポイント還元率2倍」や「自社カードで決済すると1リッターあたり5円引き」など、顧客インセンティブと囲い込みのために今ではチェーン店の小売業では、当たり前のように実施されている。しかしこのような処理は、POSレジ内部のプログラムが、カード番号をキーに顧客の種別を判断して実施されている場合が多い。

繰り返しになるが、PCI P2PEでカード情報が暗号化されるとPOSレジで復号化することはできない。復号化できなければ、今までできていた顧客向けの優遇サービスが提供不可能となる。なお同様の問題が「実行計画2017」でも強く推奨している「POS加盟店における非保持化対策」として記している「外回り接続方式」においても発生する。要はいままで加盟店環境において平文でアクセスしてきたカード番号が、様々な業務のキーデータとなっており、それらが暗号化されると回らない業務がいくつも存在しているということである。

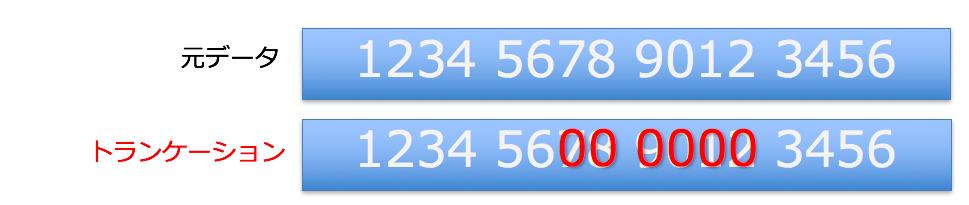

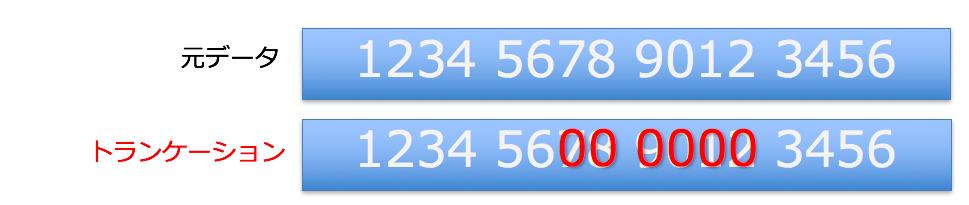

安全に顧客種別を判断するためにカード番号の最初の6桁(発行会社識別番号)と下4桁のみで判定する「トランケーション」(図1参照)という手法がある。それ以外の桁数が判読不能になっていれば平文で保存していても、「実行計画2017」ではカード情報ではないとしている。「しかし、国内の業種によっては、会員判別のために上8桁が必要となるようです。場合によっては上10桁が必要なものもあり、それらはPCI DSSの解釈からもカード情報という扱いにならざるを得ません」(瀬田氏)。

図1 カード番号の最初の6桁と下4桁で判定する「トランケーション」

マーケティングプログラムである自社ポイントカードの会員番号が提携カードと一体になってしまっている場合は、さらに状況が深刻である。ポイント管理サーバーには、16桁のカード番号が保存されており、ポイントの付与や利用の際に、現金取引でもカード番号を使用している。この場合は16桁の一意の番号が完全一致することが必須である。決済処理のためにカード情報を暗号化して、プロセッサの復号環境まで、復号しないという安全対策を講じたとしても、カード情報をまた加盟店に戻さなければポイント処理ができないということである。

トークナイゼイション技術への期待

これらの課題を解決するといわれているのが「トークナイゼイション」技術である。16桁のカード番号を一定のアルゴリズムで暗号化し、別の無価値な番号(トークン)に置き換えるという技術だ(図2参照))。「実行計画2017」でも自社環境外でトークナイゼイションされ、加盟店環境内で実際の情報が判読不能な場合は、カード情報ではないとしている。例えばPCI P2PEで決済専用端末から伝送されたカード情報がPCI P2PEソリューションプロバイダの中で復号化され、その際にトークン化して、加盟店のPOSレジやポイントサーバにカード情報を戻す。トークンは元のカード番号と1対1の関係が維持されるため、加盟店内では売上の取消しもポイント処理の際もトークナイゼイションされたカード番号(トークン)を基に対応することが可能である。米国ではすでにP2PEソリューションサービスプロバイダから合わせてトークナイザイションサービスが提供され、加盟店内でカード情報の無価値化(Devaluation)が進んでいるという。

図2 カード番号の上6桁・下4桁を除く中央6桁をトークンに置き換えた「トークナイゼイション」の例

「POSレジやPOSサーバーにおいてクライアント-サーバー型で処理されているシステムは、ある意味FATクライアントでデータ処理していたかつてのデータベースシステムと同じ環境です。すでにオフィス環境で起きているクラウド化の進化が、少し遅れてPOSシステムにも訪れ、セキュリティ対策理由に、このタイミングで一気に進んでいくのだと理解しています」(瀬田氏)

日本では2020年のオリンピックイヤーをターゲットにしてさまざまな施策が進んでいる。それまでに日本は来日外国人から「カードを安心して使える観光立国」になり得るのか?2020年まであと3年。残された時間はさほど多くはない。(牧野 武文氏:2017/3/29)

関連記事: PCI DSSに準拠しても防げない? 狙われるPOSシステム

関連記事: カード情報が平文で通信されるシステム

関連記事: カード情報を全プロセスで暗号化する「PCI P2PE」はPOSマルウェア攻撃を防げるか

この記事が気に入ったら

いいね!しよう

PCI DSS 関連の最新記事をお届けします