PCI DSSとは?認証における目的と要件一覧、対応方法を解説【図解付き】

「PCI DSSという言葉は聞くけれど、具体的に何をすれば良いのか分からない…」 「自社は、果たして準拠する必要があるのだろうか?」 「準拠するためには、どれくらいのコストと時間がかかるのか?」

本記事では、このPCI DSSとは一体何なのか、その目的と複雑な要件を、図解も交えながら、誰にでも簡単にわかりやすく解説します。

▼ PCI DSSの課題を最短距離で解決した「お客さま事例 3点セット」の ダウンロードはこちらから

PCI DSSとは?

PCI DSSとは、Payment Card Industry Data Security Standard(ペイメント・カード・インダストリー・データ・セキュリティ・スタンダード)の頭文字を取ったもので、クレジットカード会員の情報を保護し、安全な決済環境を維持すること目的とした、クレジットカード業界の国際セキュリティ基準です。国際カードブランドである5社(American Express、Discover、JCB、MasterCard、Visa)が共同で設立したPCI SSC (PCI Security Standards Council)によって運用や管理をされています。この基準は、カード情報を保存、処理、または伝送する、すべての事業者(加盟店、決済代行事業者、サービスプロバイダなど)に対して、遵守を求めています。

PCI DSSは、単なる技術的な要件だけでなく、組織全体のセキュリティポリシーや、運用体制の構築といった、包括的なセキュリティ対策を網羅しており、カード情報漏えいを防ぐための、具体的で実践的な指針となっています。

関連記事:PCI DSSにおけるカード情報の定義とは?保護対象のデータも解説

PCI DSSが設立された背景

2000年代初頭、インターネットの普及と共に、クレジットカード決済は急速に拡大しました。しかし、その一方で、大規模なカード情報漏えい事件が世界中で多発し、カード業界全体の信頼を揺るがす、深刻な事態となっていました。当時、各カードブランドは、それぞれ独自のセキュリティ基準を設けていましたが、その基準はバラバラであり、事業者は、複数の基準に対応しなければならないという、大きな負担を強いられていました。

このような状況を解決し、業界全体として、統一された高いレベルのセキュリティを実現するために、2004年、国際カードブランド5社が共同で「PCI SSC (PCI Security Standards Council)」という評議会を設立。そして、各社のセキュリティ基準を統合・標準化した、グローバルな統一基準として「PCI DSS」が策定されたのです。

以来、PCI DSSは、カード社会の安全を支える、世界的なデファクトスタンダードとして、進化を続けています。

PCI DSS準拠のメリット

PCI DSSへの準拠は、決して単なる「コスト」や「義務」ではありません。それは、企業の信頼性を高め、ビジネスを成長させるための、重要な「投資」です。まず、最大のメリットは、顧客からの「信頼獲得」です。PCI DSSに準拠していることは、カード情報を、国際基準の高いレベルで、安全に取り扱っていることの客観的な証明となります。これにより、顧客は安心してサービスを利用でき、企業のブランドイメージと、社会的信用の向上に、直接的に繋がります。

次に、「情報漏えいリスクの低減」が挙げられます。PCI DSSが定める、多岐にわたるセキュリティ要件を実践することで、サイバー攻撃に対する防御力は飛躍的に高まります。万が一、情報漏えい事故が発生した場合、企業が被る金銭的損害や、信用の失墜は計り知れません。PCI DSS準拠は、そうした壊滅的なリスクを、未然に防ぐための、極めて有効な保険となるのです。

さらに、グローバルなビジネス展開においても、PCI DSS準拠は、もはや必須条件です。海外の多くの企業は、取引先を選定する際に、PCI DSSへの準拠を前提としています。準拠していることで、ビジネスチャンスが大きく広がり、企業の成長を加速させることができます。

関連記事:サイバーセキュリティ上の脆弱性が発生する原因とその対策

PCI DSSの6つの目的と12の要件一覧

PCI DSSは、大きく分けて6つの「目的(ゴール)」と、それを達成するための12の「要件」から構成されています。このフレームワークは、安全なカード情報環境を構築・維持するための、論理的な道筋を示しています。| 目的 | PCI DSS要件 |

|---|---|

| 目的1:安全なネットワークとシステムの構築と維持 | 要件1:カード会員データを保護するために、ネットワークセキュリティ管理を導入し、維持する 要件2:すべてのシステムコンポーネントを保護するために、ベンダー提供のデフォルト値を使用しない |

| 目的2:カード会員データの保護 | 要件3:保存されるアカウントデータを保護する 要件4:オープンな公共ネットワーク経由でカード会員データを伝送する場合、強力な暗号化技術でデータを保護する |

| 目的3:脆弱性管理プログラムの維持 | 要件5:すべてのシステムおよびネットワークをマルウェアから保護する 要件6:安全なシステムとアプリケーションを開発し、維持する |

| 目的4:強固なアクセス制御対策の実施 | 要件7:カード会員データへのアクセスを、業務上必要な範囲内に制限する 要件8:システムコンポーネントへのアクセスを識別 要件9:認証する・カード会員データへの物理アクセスを制限する |

| 目的5:ネットワークの定期的な監視およびテスト | 要件10:システムコンポーネントおよびカード会員データへのすべてのアクセスを追跡および監視する 要件11:セキュリティシステムおよびプロセスを定期的にテストする |

| 目的6:情報セキュリティポリシーの維持 | 要件12:すべての担当者の情報セキュリティに対応するポリシーを維持する |

詳しくは後述しますが、検証方法としては、PCI SSCが認定した専門機関によるオンサイト監査を受ける方法と、アンケート形式で自己評価を行う「自己問診(SAQ:Self-Assessment Questionnaire)」により準拠状況を確認する方法の大きく2つがあります。

オンサイト監査は、実地でシステムや運用体制を詳細に評価する厳格な方法であり、一方のSAQは、事業者の業態やカード情報の取り扱い方法に応じて9種類に分類され、22〜331の要件に回答することで準拠の可否を判断します。

どちらの検証方法を採用するかは、事業者のカード情報の保持状況や取引規模によって異なります。自社のリスク特性に応じた適切な方法で検証を行うことが、PCI DSS準拠に向けた確実な第一歩となります。

PCI DSSに求められる準拠要項

PCI DSSへの準拠を証明する方法は、事業者の規模や業態によって異なります。具体的には、年間のカード取引量に応じて「レベル」が定義され、そのレベルごとに、求められる「検証要件」が定められています。加盟店のレベル

カード決済を導入している加盟店は、その年間取引量に応じて、レベル1からレベル4までの4段階に分類されます。| レベル | 年間取引量 |

| レベル1 | 600万件超 |

| レベル2 | 100万件~600万件 |

| レベル3 | 2万件~100万件(Eコマース) |

| レベル4 | 2万件未満(Eコマース)または100万件未満(その他) |

加盟店の検証要件

各レベルの加盟店に求められる、年一度の検証要件は、以下の通りです。| レベル | 検証要件 |

| レベル1 | ・QSAによるROC(準拠報告書) ・ASVによるネットワークスキャン |

| レベル2 | ・SAQ(自己問診票) ・ASVによるネットワークスキャン |

| レベル3 | ・SAQ(自己問診票) ・ASVによるネットワークスキャン |

| レベル4 | ・SAQ(自己問診票) ・ASVによるネットワークスキャン(推奨) |

サービスプロバイダのレベル

決済代行事業者など、カード情報処理サービスを提供する事業者は、レベル1とレベル2の2段階に分類されます。|

レベル |

年間取扱量 |

| レベル1 | 30万件超 |

| レベル2 | 30万件以下 |

サービスプロバイダの検証要件

各レベルのサービスプロバイダに求められる、年一度の検証要件は、以下の通りです。| レベル | 年間取扱量 |

| レベル1 | ・QSAによるROC(準拠報告書) ・ASVによるネットワークスキャン |

| レベル2 | ・SAQ(自己問診票) ・ASVによるネットワークスキャン |

PCI DSSを認定取得する方法

PCI DSSへの準拠を証明するための検証方法には、主に3つの種類があります。【PCI DSSへの準拠を証明するための3つの検証方法】

QSAによる訪問審査

QSA(Qualified Security Assessor:認定セキュリティ評価機関)とは、PCI SSCによって認定された、PCI DSSの監査を専門に行う、独立した第三者機関です。レベル1の事業者には、このQSAによる、年一度の厳格な訪問審査が義務付けられています。QSAは、事業者の環境を訪れ、PCI DSSの全ての要件に対して、技術的・組織的な対策が、適切に実施・運用されているかを、詳細な証跡(エビデンス)に基づいて評価し、その結果を「ROC(Report on Compliance:準拠報告書)」としてまとめます。

サイトスキャン

ASV(Approved Scanning Vendor:認定スキャンベンダー)とは、PCI SSCに認定された、システムの脆弱性スキャンを専門に行うベンダーです。 インターネットに接続されている、全てのシステム(Webサーバー、ファイアウォールなど)に対して、四半期に一度、このASVによる脆弱性スキャンを実施し、重大な脆弱性が存在しないことを証明する必要があります。これは、外部からの攻撃の侵入口となりうる、システムの「穴」を、定期的にチェックするための重要なプロセスです。自己問診

SAQ(Self-Assessment Questionnaire:自己問診票)とは、事業者が、自らの環境がPCI DSSの要件を満たしているかを、自己評価するための、チェックリスト形式の文書です。取引形態(対面、Eコマースなど)や、カード情報の取り扱い方法によって、9種類以上のSAQタイプが用意されており、事業者は、自社の環境に最も適合するタイプのSAQに回答し、準拠を宣言します。レベル2以下の事業者にとっては、これが主要な検証方法となります。

関連記事:PCI DSS SAQ(自己問診)| SAQの種類と複数のSAQを適用する例

PCI DSSの認定審査機関について

PCI DSSの準拠性評価において、中核的な役割を担うのが、前述した「QSA」と「ASV」です。QSA(認定セキュリティ評価機関)は、PCI SSCから、厳格な審査を経て認定を受けた、セキュリティ監査の専門企業です。彼らは、深い技術的知識と、監査のノウハウを持ち、事業者のPCI DSS準拠性を、客観的かつ独立した立場で評価します。

ASV(認定スキャンベンダー)も同様に、PCI SSCに認定された、脆弱性スキャンの専門家です。

彼らが提供するスキャンツールと、その分析レポートは、PCI DSS準拠の必須要件を満たすために、不可欠なものとなります。

これらの認定審査機関は、PCI SSCのウェブサイトで、そのリストが公開されており、誰でも確認することができます。

関連記事:PCI SSCとは?おさえておきたい基本と設立背景などをチェック

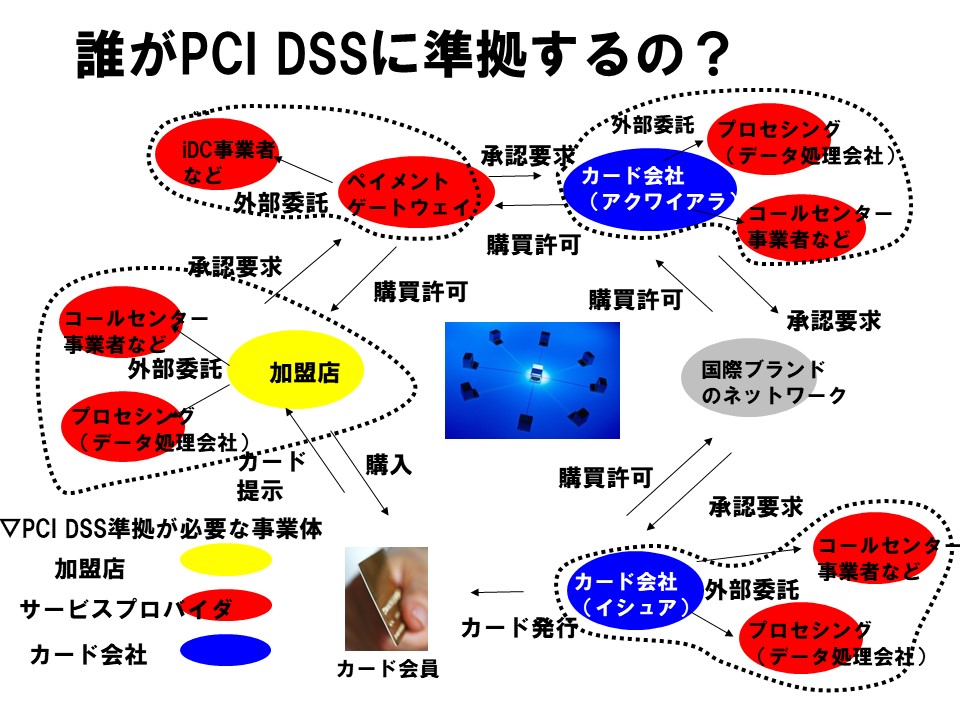

PCI DSS準拠が必要な企業とは

では、具体的に、どのような企業がPCI DSSへの準拠を求められるのでしょうか。

では、具体的に、どのような企業がPCI DSSへの準拠を求められるのでしょうか。その対象は、非常に広範です。

カードブランドと直接契約を結び、カード決済を導入している「加盟店」(小売店、ECサイト、ホテル、航空会社など)はもちろんのこと、加盟店とカード会社の間で、決済処理を中継する「決済代行事業者(PSP)」、あるいは、カード情報を扱うシステムの開発・運用を行う「データセンター事業者」や「ホスティング事業者」といった、「サービスプロバイダ」と呼ばれる、全ての関連事業者が、その対象となります。

つまり、お客様のカード情報(カード番号、有効期限、氏名など)を、「保存」「処理」「伝送」する、いかなるプロセスに関わる、全ての組織が、PCI DSSへの準拠責任を負うのです。

PCI DSS取得の費用相場

PCI DSS準拠にかかる費用は、企業の規模や、システムの複雑さ、そしてどこまでを自社で行い、どこからを外部の専門家に委託するかによって、大きく変動します。その費用は、大きく分けて、「コンサルティング費用」「審査費用」「システム改修・運用費用」の3つで構成されます。

コンサルティング費用は、準拠に向けた現状分析や、改善計画の策定を、専門のコンサルタントに依頼する場合の費用で、数百万円から数千万円になることもあります。

審査費用は、QSAによる訪問審査や、ASVによるスキャンの費用です。

QSA審査は、年間で数百万円、ASVスキャンは数十万円程度が、一つの目安となります。

そして、最も大きなコストとなるのが、指摘された課題を解決するためのシステム改修や、新たなセキュリティ製品の導入、そして準拠状態を維持するための、日々の運用にかかる人件費です。

トータルで見ると、中小企業であっても、年間で数百万円から、大企業になれば数千万円、あるいはそれ以上のコストがかかる、一大プロジェクトとなります。

PCI DSSの対応プロセス

PCI DSS準拠への道のりは、一般的に、以下のステップで進められます。- スコープの特定

- ギャップ(差分)分析

- 改善計画の策定

- 改善作業の実施

- 準拠性評価

まず、「スコープ(適用範囲)の特定」から始まります。自社のネットワークの中で、どこにカード情報が存在し、どのシステムが、その保存・処理・伝送に関わっているのかを、正確に定義します。このスコープを、いかに最小化するかが、後のコストを抑える上で、最も重要です。

次に、特定されたスコープに対して、現在のセキュリティ対策が、PCI DSSの各要件を、どれだけ満たしているかを評価する「ギャップ分析」を行います。

そして、この分析で見つかった、要件との「ギャップ(差分)」を埋めるための、具体的な「改善計画(ロードマップ)」を策定し、システムの改修や、ポリシーの整備、従業員教育といった、「改善作業(re mediation)」を実行します。

最後に、全ての改善が完了した段階で、QSAによる審査や、SAQによる自己評価といった、「準拠性評価」を受け、準拠を証明します。

自社対応とアウトソーシングどちらがいいか

この、長く、そして複雑な対応プロセスを、全て自社のリソースだけで行うのか、それとも外部の専門家の力を借りるのか。これは、多くの企業が直面する、重要な判断です。 自社対応のメリットは、コストを抑えられる可能性があることと、社内にセキュリティのノウハウが蓄積されることです。しかし、そのためには、PCI DSSに精通した、高度な専門知識を持つ人材を確保する必要があります。

一方、コンサルティング会社や、セキュリティサービス事業者へアウトソーシングするメリットは、専門家の知見と経験を活用し、より確実、かつスピーディーに、準拠を達成できることです。特に、準拠のためのインフラ環境そのものを、クラウドサービスとして提供する「PCI DSS Ready Cloud」のようなサービスを利用すれば、システム構築にかかる、莫大な初期投資と、運用負荷を、大幅に軽減することが可能です。

自社の技術力や、人材、そして予算を総合的に勘案し、最適な方法を選択することが求められます。

■ PCI DSS に準拠するために 必要なリソースを全てクラウド上で提供する「PCI DSS Ready Cloud」はこちら

PCI DSSの準拠対応後

PCI DSS 準拠は、お客様ビジネスの保護に不可欠な一手ですが、それだけでは十分ではありません。日々の運用改善、継続的な努力が必要です。企業が成長するにつれ、また時代とともにリスクも大きく変化しますので、各事業者は、最新の情報に基づいて、多面的・重層的な対策をする必要があります。

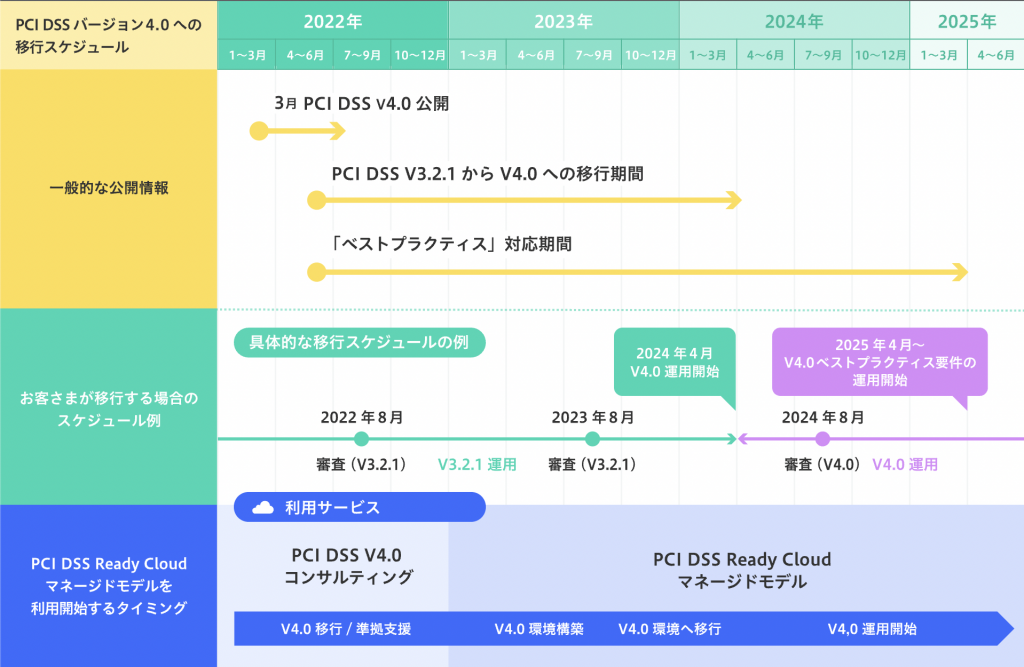

PCI DSS v4.0 今後のスケジュールと最新情報

PCI DSS v4.0 公開(2022年4月20日更新)

2022年3月31日、PCI DSS v4.0が公開された。同時に、Summary of Changes(v3.2.1とv4.0の変更点の概要)、準拠報告書(RoC)テンプレート、加盟店向けおよびサービスプロバイダー向けの準拠証明書(AoC)テンプレートが公開された。

(参考:PCI DSS v4.0公開と移行のスケジュール)

初めての PCI DSS v4.0(日本語字幕付き動画) 公開

■ 主な解説ポイント

・要件の変更: 認証、パスワード

・柔軟性の向上: ターゲットリスク分析、カスタマイズアプローチ、代替コントロール、進化するテクノロジーへの対応

・脅威への対応: フィッシングとソーシャルエンジニアリング、脅威への対応: オンラインスキミング

・継続的なプロセスとしてのセキュリティの推進

・レポーテイングの更新

・PCI DSS v4.0への移行タイムライン

・要件の変更: 認証、パスワード

・柔軟性の向上: ターゲットリスク分析、カスタマイズアプローチ、代替コントロール、進化するテクノロジーへの対応

・脅威への対応: フィッシングとソーシャルエンジニアリング、脅威への対応: オンラインスキミング

・継続的なプロセスとしてのセキュリティの推進

・レポーテイングの更新

・PCI DSS v4.0への移行タイムライン

PCI DSS v4.0で顕在化するクラウドサービスの課題

現行のv3.2.1からの改訂ポイントは、主に4つありますが、その中でも課題となるのが、「④クラウドサービスの要件への取り込み」です。PCI DSS準拠企業は、さまざまな外部委託先を活用しています。近年では、PCI DSS準拠対象となるシステムにSaaS、PaaSなどのクラウドサービスやセキュリティサービスを活用されることが増えています。ところが、日本で展開されるそれらのサービスの多くにPCI DSS準拠に活用できることをうたっているにも関わらず、自身はPCI DSS準拠をしていないという現状があります。仮に、この問題を放置してPCI DSSに準拠していないサービスプロバイダーのサービスを使い続けた場合、認定審査機関(QSA)の審査からの指摘事項となりPCI DSS完全準拠とは言えないと判断されるケースが想定されます。

もう一点、「外部委託先との間の責任区分の明確化」についても注意が必要です。

PCI DSS準拠企業に対し、PCI DSS要件ごとの責任区分の明確化を求めています。しかし、サービスプロバイダーから情報開示が無いと、準拠側の責任範囲が分からないので、この要件を満たすことができず、PCI DSSに準拠できないことになってしまいます。言い換えると、責任区分を明示した文書を提供していないクラウドサービスを利用してPCI DSSに準拠することはできない可能性があるため注意が必要です。

PCI DSS v4.0への対応スケジュール

PCI DSS Ready Cloudについて

PCI DSS準拠を目指す上で、最も大きなハードルとなるのが、堅牢なセキュリティ要件を満たす、サーバーインフラの構築と、その24時間365日の運用管理です。 この課題に対する、最も効果的で、そして現実的なソリューションとして、私たち株式会社リンクが提供しているのが「PCI DSS Ready Cloud」です。「PCI DSS Ready Cloud」は、その名の通り、PCI DSSへの準拠を前提として、あらかじめ設計・構築された、クラウド型のホスティングプラットフォームです。

ファイアウォールや、WAF(Web Application Firewall)、ファイル改ざん検知、統合ログ管理といった、PCI DSSが要求する、12要件の大部分に対応した、サーバー環境と、運用監視サービスを、オールインワンで提供します。

お客様は、自社で高価なセキュリティ機器を購入したり、サーバーを構築したり、あるいは専門のエンジニアを雇用したりすることなく、月額のサービス利用料だけで、PCI DSSに準拠した、安全なインフラを、すぐに利用開始することができます。

インフラ部分を、私たちプロフェッショナルにアウトソースすることで、お客様は、本来のビジネスである、アプリケーションの開発や、サービスの提供に、全ての経営リソースを集中させることが可能になります。 PCI DSS準拠への道のりを、より低コストに、よりスピーディーに、そしてより確実なものにします。

PCI DSS 事例

クレジットカード情報非保持化 事例 オルビス 様

“Pay TGは非対面加盟店の現場に寄り添い、一から設計されたサービス。オペレーターの負担を最小限に、スムーズにカード情報非保持化を実現できるサービスです”

オルビス株式会社 CRM・顧客満足推進部 部長 橋本 祥永 氏

改正割賦販売法の技術的指針である実行計画に基づいた高いセキュリティレベルを担保したうえで、現場のオペレーターが使いやすい仕組みであることが大切です。その点で、Pay TGは、非対面加盟店の現場に寄り添い、一から開発していることに強みがあると感じます。

一つ例を挙げると、テンキーでカード番号を入力した際の表示があります。他社サービスの場合「*****」といったように、入力したカード番号が見えないようマスクされるケースがありますが、Pay TGは、確定されるまではカード番号がそのまま画面に表示される仕様となっています。(参考:オルビス株式会社 様 導入事例)

クレジットカード情報非保持化 事例 株式会社はとバス 様

“セキュリティに関して安心して利用できるPay TG。訪日外国人と邦人向け受注コールセンターで安心して利用しています”

特に重要視したのがセキュリティ面です。内回り方式も検討してましたが非保持化“同等”である事と、社内ネットワークを通過しているため、何かあった場合のインパクトを考慮して、外回り方式を採用しているPay TGをメインに検討を進めていました。

最終的には、入金を確認して初めて旅行契約が締結し、その後に予約番号やお座席をご案内するという当社の運用方法も踏まえ、Pay TGの導入に決定しています。旅行商品は約款上、決済して初めて契約が締結されるという事情などがあります。各種決済方法を検討している中、決済代行会社からのアドバイスもあり、当社の運用上一番スムーズで、しかも手軽に利用できることからPay TG導入を決めました。(営業企画部 通信販売課 高木 滉平氏)(参考:株式会社はとバス 様 導入事例)

クレジットカード情報非保持化 事例 JIMOS 様

“Pay TG は利用するユーザーの意見を取り込んだサービスの開発スタンスが非常に柔軟です。さまざまな企業の運用課題をしっかりヒアリングし、要望を取り入れることでより良いサービスを提供するという企業姿勢を高く評価しました”Pay TG は、従来のオペレーションを変更することなく、オペレーションミスが発生しない仕組みを構築可能であること、入力したクレジットカード番号が全桁表示されるのでオペレーターが復唱できること、基幹システムと決済端末のAPI 連携の開発コストが他社サービスの半額で済む、大きくこの3点を評価して、Pay TG に決定しました。

サービスの開発スタンスが非常に柔軟な点も高く評価しています。Pay TG は、さまざまな企業の運用課題をしっかりヒアリングし、要望を取り入れることでより良いサービスを提供するという姿勢は、長く付き合いができるパートナーとして、大変ありがたいです。(参考:株式会社JIMOS 様 導入事例)

クレジットカード情報非保持化/サブスク決済 ユースケース PCショップ 様

“パソコンの初期設定、お客さま過失の故障やデータ復旧などを行う月額課金型PCサポートサービス。店頭受付でのクレジットカード決済業務のペーパーレス化と二度打ちから発生する打ち間違いをゼロに。”

(導入前)

・来店されたお客様に、申込書(紙)を記入頂いているが、ペーパーレス化を行いたい。

・紙の申込書をデータ化する時間がかかるため、お客様をおまたせしていた。

・クレジットカード情報を決済端末に手入力するため、たびたび打ち間違いが発生していた。

(導入効果)

・お客様はタブレットに申込情報を入力。タブレットと基幹システム、SmartTGが連携することで、ペーパーレス化を実現。

・お客様の待機時間が大幅減。三密を回避し、満足度アップ。

・Smart TGの磁気/ICでカード情報を読み込ことで、打ち間違いもなく、業務効率がアップ。

(参考:PCショップ 様 ユースケース)

PCI DSS準拠 事例 メトロエンジン 様

“ 新サービスの宿泊予約エンジン「メトロブッキング」に必須となる、PCI DSS 準拠のシステムを1ヵ月で構築。低コストで、スピード感あるローンチに成功しました ”

株式会社メトロエンジン 取締役 和田拓馬 氏

PCI DSS Ready Cloud AWSモデルを採用した最も大きな理由は、システムを自社で構築する方法、他社のサービスを利用する方法と比較して低コストで準拠環境を実現できることです。

コスト以外の理由が、短納期での対応ですね。当社はスピード感のある経営を心がけており、サービスのアイデアが生まれ、プロジェクトが始まってから、だいたい1、2ヵ月で、MVP※を完成し、市場でテストマーケティングさせることを目指しています。メトロブッキングも、4月末にプロジェクトが始まり、6月中にリリースするというタイトなスケジュールを組みました。リンクにそのような短期の構築が可能であるか否か確認したところ、自信をもって「できる」との回答をいただき、本当に心強く感じましたね。(参考:株式会社メトロエンジン 様 導入事例)

PCI DSS準拠 事例 北の達人コーポレーション 様

“あらゆる事業リスクを低減させ、お客さまに安心して利用いただけるEC サイトを目指して。低コストでPCI DSS 準拠し、効率の良い運用体制を実現しました”準拠に必要なセキュリティ機能がパッケージ化されたサービスを用意していたため、そのサービスを活用すれば、PCI DSS 準拠が最短で実現できます。しかもコストもリーズナブルで、AWS を利用した準拠実績が多数あったため、リンク社のサービス利用を決断しました。

PCI DSS の運用に必要な定形、非定形作業を委託できるマネージド・サービスも利用しています。PCI DSS に精通したエンジニアにアウトソースすることで、より効率的な運用体制が構築できたと思います。(参考:株式会社 北の達人コーポレーション 様 導入事例)

PCI DSS準拠 事例 JFRカード株式会社 様

“データレイクを構築するプロジェクトにPCI DSS Ready Cloudを採用しました。プロジェクトは大変手離れが良く、リンクの技術者にぜひ感謝の旨、お伝えいただければと思います”

左から 執行役員兼システム業務企画本部 本部長 武井 匡仁氏 システム企画部 部長 義友 建弘氏 システム企画部 岩森 吏央氏

PCI DSS準拠という当たり前に求められるセキュリティ対策で、絶対に事故を起こさないことを念頭に置きながら、グループの一つの大きな柱を担っていければと考えています。あらゆる施策を実現するために一丁目一番地は「データの利活用」だと確信しています。

今回のデータレイク構築の取り組みにより、カード事業のOne to Oneマーケティング、マーケティングオートメーションが可能になります。今後、タンキングするデータレイクには、コールセンターの音声データ、外部から購入などするマーケティング関連データを入れるなど、“器”としての機能をより充実させていきます。(参考:JFRカード株式会社 様 導入事例)

構成/監修者

滝村 享嗣 氏

滝村 享嗣 氏

株式会社リンク

セキュリティプラットフォーム事業部 事業部長

群馬県高崎市出身。1999年、新卒で大手商社(情報通信系サービス)に入社。その後、ITベンチャーの営業責任者、ソフトウエアベンチャーの営業/マーケティング/財務責任者に従事。2011年にリンクに入社し、セキュリティプラットフォーム事業の事業責任者として、クレジットカード業界のセキュリティ基準であるPCI DSS準拠を促進するクラウドサービスなどを企画・事業化している。

PCI DSS v4.0への効率的な移行支援及び準拠を促進するクラウドサービスを提供しています。是非一度、ご相談ください。 滝村 享嗣 氏

滝村 享嗣 氏

株式会社リンク

セキュリティプラットフォーム事業部 事業部長

群馬県高崎市出身。1999年、新卒で大手商社(情報通信系サービス)に入社。その後、ITベンチャーの営業責任者、ソフトウエアベンチャーの営業/マーケティング/財務責任者に従事。2011年にリンクに入社し、セキュリティプラットフォーム事業の事業責任者として、クレジットカード業界のセキュリティ基準であるPCI DSS準拠を促進するクラウドサービスなどを企画・事業化している。

PCI DSS Ready Cloudでは、PCI DSS v4.0への効率的な移行支援及び準拠を促進するクラウドサービスを提供しています。

是非一度、ご相談ください。

PCI DSS準拠を促進するクラウドサービスならPCI DSS Ready Cloud

■ PCI DSS の構築、維持・運用にかかるコストと工数を削減する

■ AWSでの開発事業者や外部ベンダー/事業者との専用線接続がない場合に最適

■ 国内トップクラスのPCI DSS専門のコンサルタント集団によるPCI DSS準拠支援サービス

【関連記事】

・【今、専門家に聞く】PCI DSS完全解説 v4.0.1対応とベストプラクティス要件の課題とは?

・PCI DSS v4.0.1移行期限まであと半年! 差し迫った期限に向けて今とるべき対応策とは

・PCI DSS v4.0.1 ベストプラクティス要件への対策

・【動画付き】PCI DSS バージョン4.0の特徴や変更点を解説

・【今、専門家に聞く】PCI DSS完全解説 v4.0.1対応とベストプラクティス要件の課題とは?

・PCI DSS v4.0.1移行期限まであと半年! 差し迫った期限に向けて今とるべき対応策とは

・PCI DSS v4.0.1 ベストプラクティス要件への対策

・【動画付き】PCI DSS バージョン4.0の特徴や変更点を解説

この記事が気に入ったら

いいね!しよう

PCI DSS 関連の最新記事をお届けします