典型的なクレジットカード情報の漏えいパターンと守るべき情報を解説

本ブログでは、クレジットカードの情報保護について、実際にどんな情報をまもることを指してクレジットカードセキュリティと言われているのか、またどのようにカード情報が悪意のある第三者に盗まれているのかを解説します。

まもるべきクレジットカード情報とは?

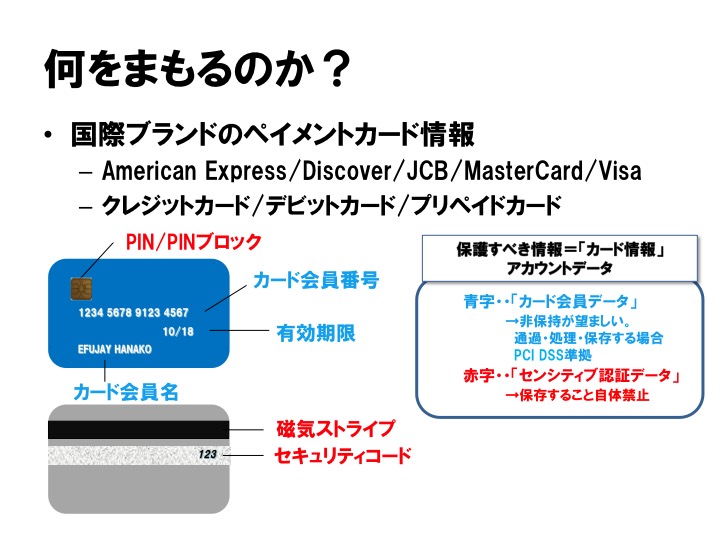

ここでいう「まもるべき情報」とは、具体的には国際ブランドのペイメントカード情報になります。国際ブランドとは、American Express/Discover/JCB/MasterCard/ VISAなどのことを指します。ペイメントカードとは、国際ブランドのクレジットカード、デビットカードとプリペイドカードを指しています。

ここでいう「まもるべき情報」とは、具体的には国際ブランドのペイメントカード情報になります。国際ブランドとは、American Express/Discover/JCB/MasterCard/ VISAなどのことを指します。ペイメントカードとは、国際ブランドのクレジットカード、デビットカードとプリペイドカードを指しています。カード情報は、大きくは「カード会員データ」と「センシティブ(機密)認証データ」の2つに分けられます。これらは総称して「アカウントデータ」と呼ばれています。

カード会員データは、クレジットカードの表面に記載されている、16桁からなるカード会員番号、有効期限、カード会員名のことを指します。セキュリティの観点から、これらの情報はカード加盟店側で非保持が望ましいとされており、もし通過・処理・保存を行う場合はPCI DSSに準拠すべきということになります。

センシティブ認証データは、PIN(4~6桁の暗証番号)/PINブロック(PINの暗号化コード)、クレジットカード裏面(または表面)の磁気ストライプ情報とセキュリティコードを指します。これらの情報は、加盟店側で保存すること自体が禁止されています。

セキュリティコードは、磁気ストライプに含まれていないのでスキミング対策として有効です。一方でインターネット加盟店では、意図せずアプリケーションのログなどに保存してしまうことがあるので、そこから流出してしまうことがあるので取り扱いには十分な注意が必要です。

クレジットカード情報の流出 – SQLインジェクションとは?

昨今インターネット加盟店からカード情報の流出が相次いでいます。ここではカード情報がどのように悪意のある第三者に盗まれているのか?代表的な手法をご紹介していきます。

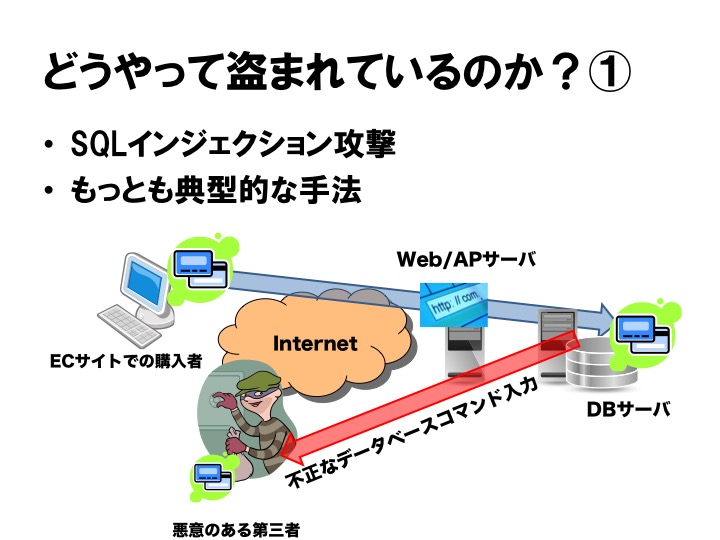

昨今インターネット加盟店からカード情報の流出が相次いでいます。ここではカード情報がどのように悪意のある第三者に盗まれているのか?代表的な手法をご紹介していきます。まず、最も典型的な手法としてあげられるのが、「SQLインジェクション」によるカード情報の抜き取りです。SQLインジェクションとは、ECサイトなどのWebサーバに対して、不正なデータベースコマンドを入力して、データベースサーバに保存されている情報を抜き取るという方法です。

なお、この手口によるカード情報の盗難は、現在では減少傾向にあります。当時この手口による事件が多発する中、データベースにカード情報を保存していると流出するカードの件数が1~10万件と大規模な事件につながるという認識が広ました。そこでPSP(決済代行事業者)がカード情報の保存を受託するサービスを積極的に推進し、大半の加盟店がカード情報を保存しなくなったことが減少の要因となります。しかし未だにSQLインジェクション攻撃によるカード情報の流出事件はなくなりません。古くからのインターネット加盟店がPSP(決済代行事業者)のこのサービスに移行しないことが、その原因とされています。

クレジットカード情報の流出 – バックドアによる攻撃とは?

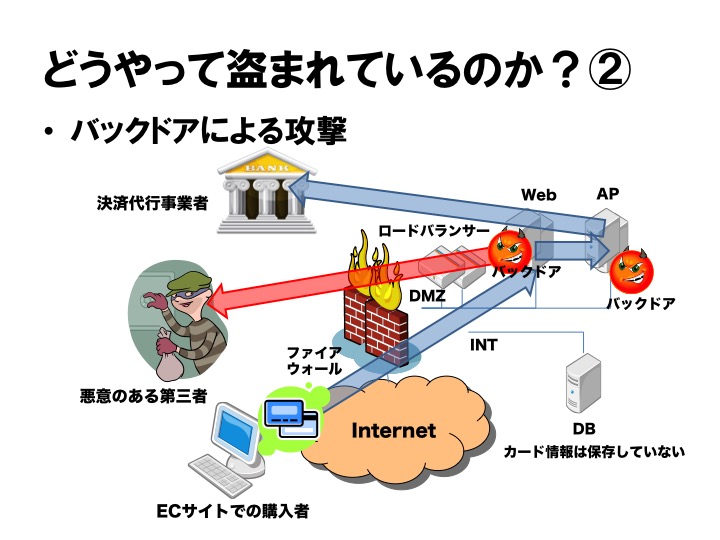

次に、バックドアによるカード情報の詐取の手口を紹介します。バックドアとは、本来はIDやパスワードによって操作するWebサービスやコンピュータの機能を正規の権限者に隠れて無許可で使用させるために仕掛けられた「裏口」の通信接続のことをいいます。

次に、バックドアによるカード情報の詐取の手口を紹介します。バックドアとは、本来はIDやパスワードによって操作するWebサービスやコンピュータの機能を正規の権限者に隠れて無許可で使用させるために仕掛けられた「裏口」の通信接続のことをいいます。このバックドアをECサイトなどの決済を行うWebサイトのカード決済画面やアプリケーションサーバに潜ませることにより、カード情報を悪意のある第三者のサーバにも送信することができます。特徴的なのは、カードの決済情報は通常通りPSP(決済代行事業者)にも送られているため、決済は正規に完了します。そのためカード情報の流出に気付かず、長い期間に渡ってカード情報が流出し続けるということが多いです。しかし保存されている過去のカード情報を抜き取られる前述のSQLインジェクション攻撃と比較してカード情報の流出件数は少なく、1回の事件あたり数千件というケースが多いのが特徴となります。

クレジットカード情報の漏洩 – POSマルウェアとは?

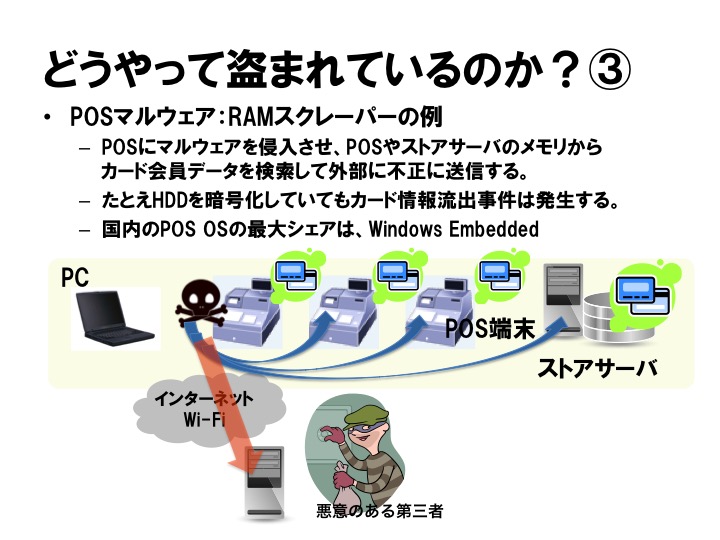

最後に、現在米国で急増中のPOSマルウェアによるカード情報盗難の事例を紹介します。米国の小売りチェーンTarget事件や世界的なホテルチェーンのハイアットなどでの被害手口です。それらの複数の事件により、全米の POS 加盟店で約1億件のカード情報が流出していると言われており、また日本でも大手ホテルで2016年1月、対面の支払いに使われたカード会員データに不正アクセスの可能性があったことが確認されています。

最後に、現在米国で急増中のPOSマルウェアによるカード情報盗難の事例を紹介します。米国の小売りチェーンTarget事件や世界的なホテルチェーンのハイアットなどでの被害手口です。それらの複数の事件により、全米の POS 加盟店で約1億件のカード情報が流出していると言われており、また日本でも大手ホテルで2016年1月、対面の支払いに使われたカード会員データに不正アクセスの可能性があったことが確認されています。参考記事:国内のPOS加盟店からカード情報流出事件が発生 -POSシステムを狙う新手のサイバー攻撃-

POSマルウェアは、加盟店の店舗内のPOSマシンで使用しているネットワークと接続しているネットワーク(Wi-Fiなど)を利用しているPCなどから感染し、POSマシンやストアサーバからカード情報を検索し、外部に不正に送信を行います。

特にRAMスクレーパーといわれている種類のPOSマルウェアは、POSマシンやストアサーバのRAMすなわちメモリ内のカード情報を抜き取るという動きをします。POSマシンのほとんどの機種がHDDの暗号化はされていますが、内蔵される磁気リーダでカード情報を決済処理する際、メモリの中に必ず平文でカード情報を展開します。このメモリに展開されたカード情報を検索して抜き取り、不正に外部に送信するというわけです。

よくPOSシステムは独自システムだからウィルスには感染しないと誤解されていることが多いのですが、日本国内におけるPOS OSの最大シェアはWindows Embeddedです。POSマシンやATMなど特殊用途向けのWindowsですがカーネルなどは同じものを使用しているため、一般ユーザーの使っているWindows同様にマルウェアに感染してしまう可能性があるのです。またオフィス用のPCと違い頻繁にセキュリティパッチをあてる慣習はどの店舗もほとんどないため、オフィスよりもマルウェアに感染する可能性は高いと言えます。

次回は、盗んだカード情報はどのように換金されているのか、そして万が一カード情報が盗まれてしまった場合の事業インパクトについてご説明します。

(監修:fjコンサルティング 代表取締役CEO 瀬田 陽介)

この記事が気に入ったら

いいね!しよう

PCI DSS 関連の最新記事をお届けします