PCI DSS v4.0で顕在化するクラウドサービス利用上の課題(後編) -顧客企業との観点のずれが招いた対応の遅れ-

加盟店やカード会社などクレジットカード情報を保護するためのセキュリティ基準PCI DSS(Payment Card Industry Data Security Standard)の改訂版であるPCI DSSが2021年第2四半期に公開される予定です。fjコンサルティングの代表の瀬田陽介氏にPCI DSSのコンサルタントの立場からお話を伺いました。(執筆:牧野 武文氏)

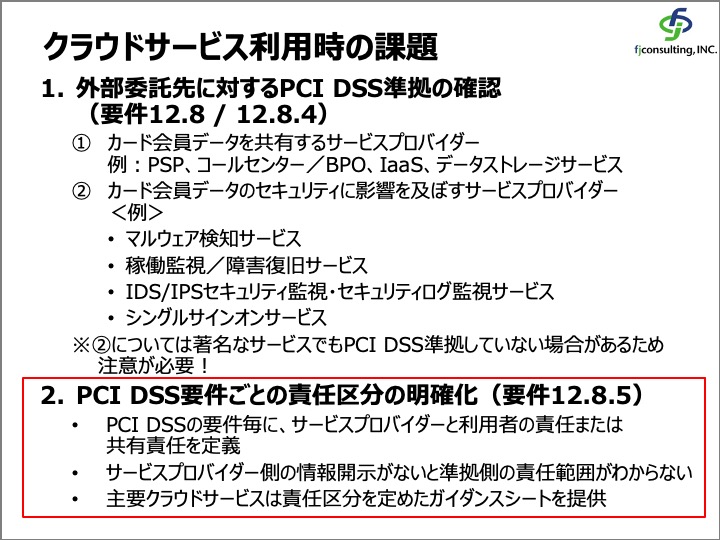

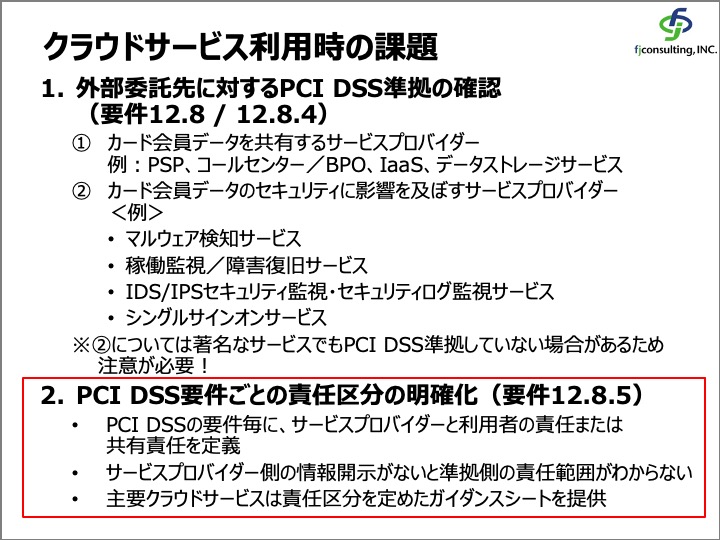

PCI DSS v4.0によって、クラウドサービスなど外部サービス利用時の課題として顕在化しそうなのは、外部委託先に対するPCI DSS準拠の確認と、外部委託先との間での責任区分の明確化の2つです。後編では、「外部委託先との間の責任区分の明確化」についてお話します。

【図1】クラウドサービス利用時の課題

【図1】クラウドサービス利用時の課題

PCI SSCのブログでは、PCI DSS v4.0におけるクラウドサービスの扱いについて、従来はInformation Supplementで提供していたガイダンスについても要件に取り込むことを検討しています。PCI DSS準拠時のクラウドサービス利用に関するガイダンスとして現在提供されている「PCI SSC Cloud Computing Guidelines」は2013年に初版が公開され、2020年12月現在の最新バージョンはv3.0となります。

【図2】PCI SSC Cloud Computing Guidelines表紙。PCI SCCが公開しているクラウドサービス向けのセキュリティガイドライン

【図2】PCI SSC Cloud Computing Guidelines表紙。PCI SCCが公開しているクラウドサービス向けのセキュリティガイドライン

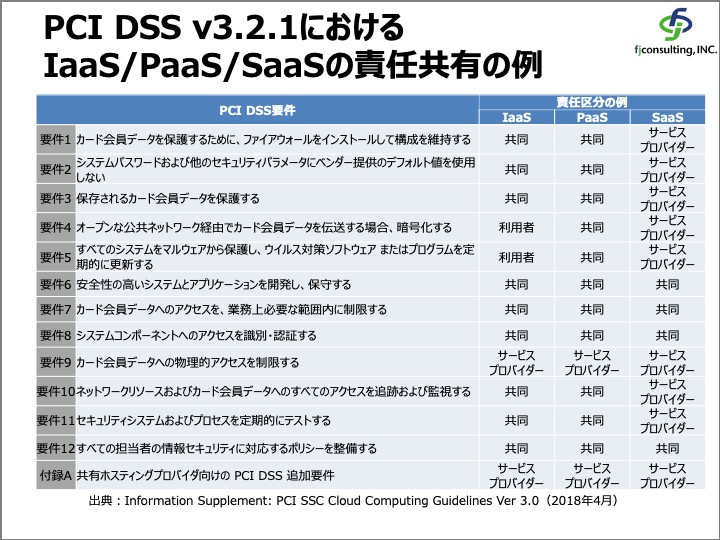

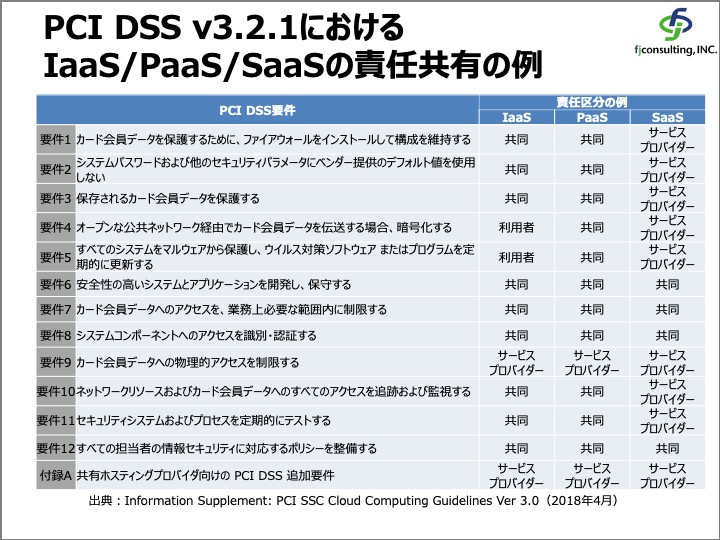

【図3】v3.2.1におけるIaaS/PaaS/SaaSの責任共有の例(Information Supplement:PCI SSC Cloud Comuting Guidelines ver 3.0より)

【図3】v3.2.1におけるIaaS/PaaS/SaaSの責任共有の例(Information Supplement:PCI SSC Cloud Comuting Guidelines ver 3.0より)

AWS、Azure、Google Cloud Platformなど、主要なクラウドサービスは、要件ごとにPCI DSS準拠企業とサービスプロバイダーのどちらか、または共同で責任を負うかを明示した文書を顧客に対して提供しています。一方で、国内のクラウドサービスプロバイダーでこうした文書を提供しているのは、株式会社リンクのPCI DSS Ready Cloudなど一部のサービスを除きあまり例がありません。

PCI DSS要件12.8.5では、PCI DSS準拠企業に対し、PCI DSS要件ごとの責任区分の明確化を求めています。しかし、サービスプロバイダーから情報開示が無いと、準拠側の責任範囲が分からないので、この要件を満たすことができず、PCI DSSに準拠できないことになってしまいます。言い換えると、責任区分を明示した文書を提供していないクラウドサービスを利用してPCI DSSに準拠することはできないということになります。

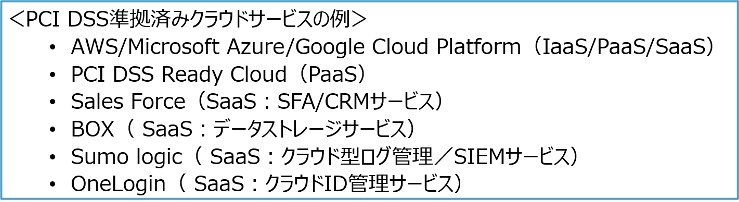

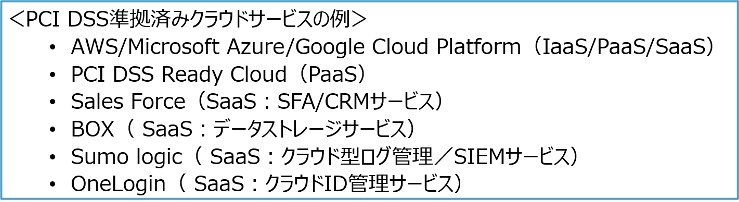

私が懸念をしているのは、国内のクラウドサービスのほとんどが、この課題に気がついていないか、あるいは気がついても軽視していることです。前編でも述べましたが、国内のクラウドサービスやセキュリティサービスプロバイダーでPCI DSSに準拠をしているところはほとんどありません。一方で、グローバルでは主要なセキュリティサービスやクラウドサービスの多くが、すでにPCI DSS準拠をしています。国内の顧客企業が続々とPCI DSS準拠済みのグローバル展開のサービスに乗り換えて、国内のセキュリティサービスやクラウドサービスがさらに苦境に立たされるのではないかと危惧しています。

【図4】既にPCI DSSに準拠済みのクラウドサービスの例

【図4】既にPCI DSSに準拠済みのクラウドサービスの例

国内のクラウドサービスのPCI DSS準拠が進まない要因としてもう一つ、カード会員データを扱う顧客企業と、サービスを提供する事業者でセキュリティに対する意識や考え方が異なっていることが考えられます。

実際に私が経験した例をご紹介します。ある企業向け通信キャリアで、PCI DSS準拠企業向けに専用線やVPN IP-VPNの回線と共にマネージドルーターを提供しているところがありました。機器のレンタルから設置、設定や監視や運用保守まで行い、顧客企業は、自らネットワーク機器を用意したり、運用したりせずに専用線やVPNが利用できるサービスです。このようなサービスも、顧客企業側に設置するルーターにログインをして保守作業を行うこともありますので、PCI DSSにおいては、セキュリティに影響を及ぼす外部委託先にあたるといえます。悪意があれば、顧客企業が扱うカード会員データをできる可能性もあります。PCI DSSでは、対象範囲内のルーターにログインするマネージドルーターのサービスは前編でも説明した②カード会員データのセキュリティに影響を及ぼすためPCI DSS準拠を求める外部委託先にあたると考えられます。

ところが、その通信キャリアはルーターのログを1ヶ月間しか保存していませんでした。その事業者の最大の関心事は提供しているルーターが正常に動作をしていることで、そのためには1ヶ月ログを残しておけば十分だと考えていました。しかし、PCI DSSでは、対象範囲内のすべてのログを1年間保存することを求めています。カード会員データの流出などインシデントが生じた際に、その被害や原因を調査するために、最低でも過去1年分のログが必要になるからです。そこで1年間のログ保存やログ保管サーバのアクセス権強化など関連するPCI DSS要件の遵守を検討するよう依頼すると、サービスを提供しているその会社は困惑していました。決して小さくないコストがかかるからです。

この意識の違いが、サービスプロバイダーのPCI DSS準拠が進まない理由のひとつになっているのではないかと感じています。

もう一つ、日本は平和な国なので、ついセキュリティを性善説で考えてしまいがちということもあるかもしれません。例えば、PCI DSS準拠企業が、紙で記録されたカード情報を保存するために、倉庫を借りるとします。この倉庫を管理運営する会社は、カード会員データを共有する外部委託先になりますので、やはりPCI DSSに準拠する必要があります。ところがその話を倉庫会社の方にしますと、驚かれるんですね。「私達はただ保管しているだけで勝手に開けたりしないし、そもそも中身がどんなものかも知らない」と言われます。しかし、セキュリティの観点からは、倉庫会社を信用していたとしても「開ける気になれば箱を開けて中身をみることができる」ということを前提に対策する必要があります。セキュリティとは悪意に対する対策なのです。価値ある情報を盗むために悪意を持って侵入や攻撃をする人がいる限り、カード情報を共有したり、セキュリティに影響するサービスを提供するサービスプロバイダーにはPCI DSS準拠をお願いせざるを得ないのです。

日本は治安がよく、平和な国でそのことは素晴らしいことですが、セキュリティに関しては性悪説で考えなければなりません。性悪説に立ってセキュリティを考える米国では、これまで述べてきたセキュリティ課題を先取りして対処をする傾向があり、日本は動きが鈍い傾向があります。一方で日本企業はPCI DSS v4.0で対応が必須ということになれば、動きは早く、真面目にしっかり対応をします。ここは日本企業の強さであるので、PCI DSS v4.0をきっかけに、国内のクラウドサービスやセキュリティサービスにはグローバル展開のサービスに対して競争力を持っていただけるよう期待しております。

#前編はこちらからご覧ください。

PCI DSS Ready Cloudでは、PCI DSS v4.0への効率的な移行支援及び準拠を促進するクラウドサービスを提供しています。

是非一度、ご相談ください。

PCI DSS準拠を促進するクラウドサービスならPCI DSS Ready Cloud

■ PCI DSS の構築、維持・運用にかかるコストと工数を削減する

■ AWSでの開発事業者や外部ベンダー/事業者との専用線接続がない場合に最適

■ 国内トップクラスのPCI DSS専門のコンサルタント集団によるPCI DSS準拠支援サービス

PCI DSS v4.0によって、クラウドサービスなど外部サービス利用時の課題として顕在化しそうなのは、外部委託先に対するPCI DSS準拠の確認と、外部委託先との間での責任区分の明確化の2つです。後編では、「外部委託先との間の責任区分の明確化」についてお話します。

【図1】クラウドサービス利用時の課題

【図1】クラウドサービス利用時の課題

PCI SSCのブログでは、PCI DSS v4.0におけるクラウドサービスの扱いについて、従来はInformation Supplementで提供していたガイダンスについても要件に取り込むことを検討しています。PCI DSS準拠時のクラウドサービス利用に関するガイダンスとして現在提供されている「PCI SSC Cloud Computing Guidelines」は2013年に初版が公開され、2020年12月現在の最新バージョンはv3.0となります。

【図2】PCI SSC Cloud Computing Guidelines表紙。PCI SCCが公開しているクラウドサービス向けのセキュリティガイドライン

【図2】PCI SSC Cloud Computing Guidelines表紙。PCI SCCが公開しているクラウドサービス向けのセキュリティガイドライン

【図3】v3.2.1におけるIaaS/PaaS/SaaSの責任共有の例(Information Supplement:PCI SSC Cloud Comuting Guidelines ver 3.0より)

【図3】v3.2.1におけるIaaS/PaaS/SaaSの責任共有の例(Information Supplement:PCI SSC Cloud Comuting Guidelines ver 3.0より)

AWS、Azure、Google Cloud Platformなど、主要なクラウドサービスは、要件ごとにPCI DSS準拠企業とサービスプロバイダーのどちらか、または共同で責任を負うかを明示した文書を顧客に対して提供しています。一方で、国内のクラウドサービスプロバイダーでこうした文書を提供しているのは、株式会社リンクのPCI DSS Ready Cloudなど一部のサービスを除きあまり例がありません。

PCI DSS要件12.8.5では、PCI DSS準拠企業に対し、PCI DSS要件ごとの責任区分の明確化を求めています。しかし、サービスプロバイダーから情報開示が無いと、準拠側の責任範囲が分からないので、この要件を満たすことができず、PCI DSSに準拠できないことになってしまいます。言い換えると、責任区分を明示した文書を提供していないクラウドサービスを利用してPCI DSSに準拠することはできないということになります。

私が懸念をしているのは、国内のクラウドサービスのほとんどが、この課題に気がついていないか、あるいは気がついても軽視していることです。前編でも述べましたが、国内のクラウドサービスやセキュリティサービスプロバイダーでPCI DSSに準拠をしているところはほとんどありません。一方で、グローバルでは主要なセキュリティサービスやクラウドサービスの多くが、すでにPCI DSS準拠をしています。国内の顧客企業が続々とPCI DSS準拠済みのグローバル展開のサービスに乗り換えて、国内のセキュリティサービスやクラウドサービスがさらに苦境に立たされるのではないかと危惧しています。

【図4】既にPCI DSSに準拠済みのクラウドサービスの例

【図4】既にPCI DSSに準拠済みのクラウドサービスの例

国内のクラウドサービスのPCI DSS準拠が進まない要因としてもう一つ、カード会員データを扱う顧客企業と、サービスを提供する事業者でセキュリティに対する意識や考え方が異なっていることが考えられます。

実際に私が経験した例をご紹介します。ある企業向け通信キャリアで、PCI DSS準拠企業向けに専用線やVPN IP-VPNの回線と共にマネージドルーターを提供しているところがありました。機器のレンタルから設置、設定や監視や運用保守まで行い、顧客企業は、自らネットワーク機器を用意したり、運用したりせずに専用線やVPNが利用できるサービスです。このようなサービスも、顧客企業側に設置するルーターにログインをして保守作業を行うこともありますので、PCI DSSにおいては、セキュリティに影響を及ぼす外部委託先にあたるといえます。悪意があれば、顧客企業が扱うカード会員データをできる可能性もあります。PCI DSSでは、対象範囲内のルーターにログインするマネージドルーターのサービスは前編でも説明した②カード会員データのセキュリティに影響を及ぼすためPCI DSS準拠を求める外部委託先にあたると考えられます。

ところが、その通信キャリアはルーターのログを1ヶ月間しか保存していませんでした。その事業者の最大の関心事は提供しているルーターが正常に動作をしていることで、そのためには1ヶ月ログを残しておけば十分だと考えていました。しかし、PCI DSSでは、対象範囲内のすべてのログを1年間保存することを求めています。カード会員データの流出などインシデントが生じた際に、その被害や原因を調査するために、最低でも過去1年分のログが必要になるからです。そこで1年間のログ保存やログ保管サーバのアクセス権強化など関連するPCI DSS要件の遵守を検討するよう依頼すると、サービスを提供しているその会社は困惑していました。決して小さくないコストがかかるからです。

この意識の違いが、サービスプロバイダーのPCI DSS準拠が進まない理由のひとつになっているのではないかと感じています。

もう一つ、日本は平和な国なので、ついセキュリティを性善説で考えてしまいがちということもあるかもしれません。例えば、PCI DSS準拠企業が、紙で記録されたカード情報を保存するために、倉庫を借りるとします。この倉庫を管理運営する会社は、カード会員データを共有する外部委託先になりますので、やはりPCI DSSに準拠する必要があります。ところがその話を倉庫会社の方にしますと、驚かれるんですね。「私達はただ保管しているだけで勝手に開けたりしないし、そもそも中身がどんなものかも知らない」と言われます。しかし、セキュリティの観点からは、倉庫会社を信用していたとしても「開ける気になれば箱を開けて中身をみることができる」ということを前提に対策する必要があります。セキュリティとは悪意に対する対策なのです。価値ある情報を盗むために悪意を持って侵入や攻撃をする人がいる限り、カード情報を共有したり、セキュリティに影響するサービスを提供するサービスプロバイダーにはPCI DSS準拠をお願いせざるを得ないのです。

日本は治安がよく、平和な国でそのことは素晴らしいことですが、セキュリティに関しては性悪説で考えなければなりません。性悪説に立ってセキュリティを考える米国では、これまで述べてきたセキュリティ課題を先取りして対処をする傾向があり、日本は動きが鈍い傾向があります。一方で日本企業はPCI DSS v4.0で対応が必須ということになれば、動きは早く、真面目にしっかり対応をします。ここは日本企業の強さであるので、PCI DSS v4.0をきっかけに、国内のクラウドサービスやセキュリティサービスにはグローバル展開のサービスに対して競争力を持っていただけるよう期待しております。

#前編はこちらからご覧ください。

PCI DSS Ready Cloudでは、PCI DSS v4.0への効率的な移行支援及び準拠を促進するクラウドサービスを提供しています。

是非一度、ご相談ください。

PCI DSS準拠を促進するクラウドサービスならPCI DSS Ready Cloud

■ PCI DSS の構築、維持・運用にかかるコストと工数を削減する

■ AWSでの開発事業者や外部ベンダー/事業者との専用線接続がない場合に最適

■ 国内トップクラスのPCI DSS専門のコンサルタント集団によるPCI DSS準拠支援サービス

この記事が気に入ったら

いいね!しよう

PCI DSS 関連の最新記事をお届けします