クレジットカード漏えいは過去最高 カード情報が盗まれる手口とは?

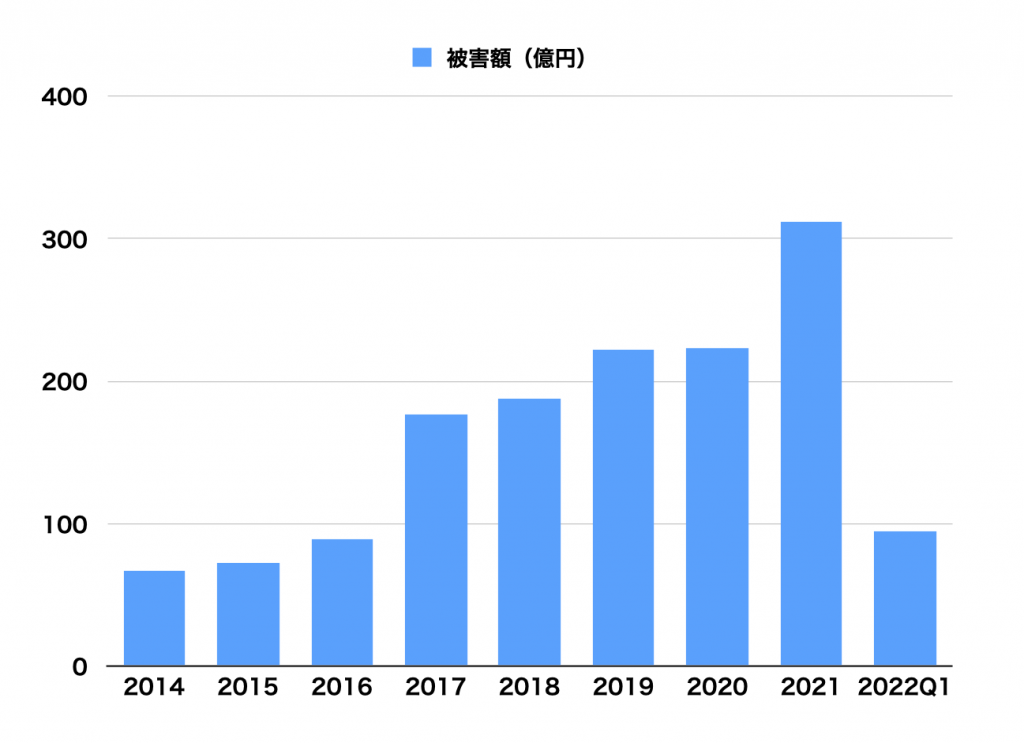

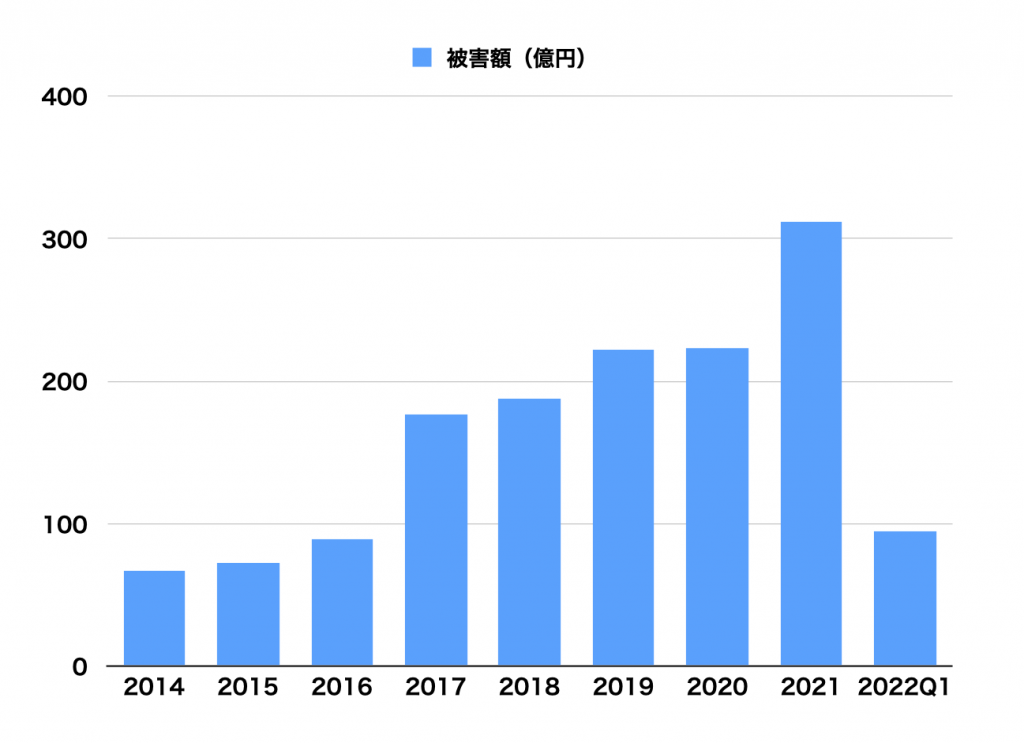

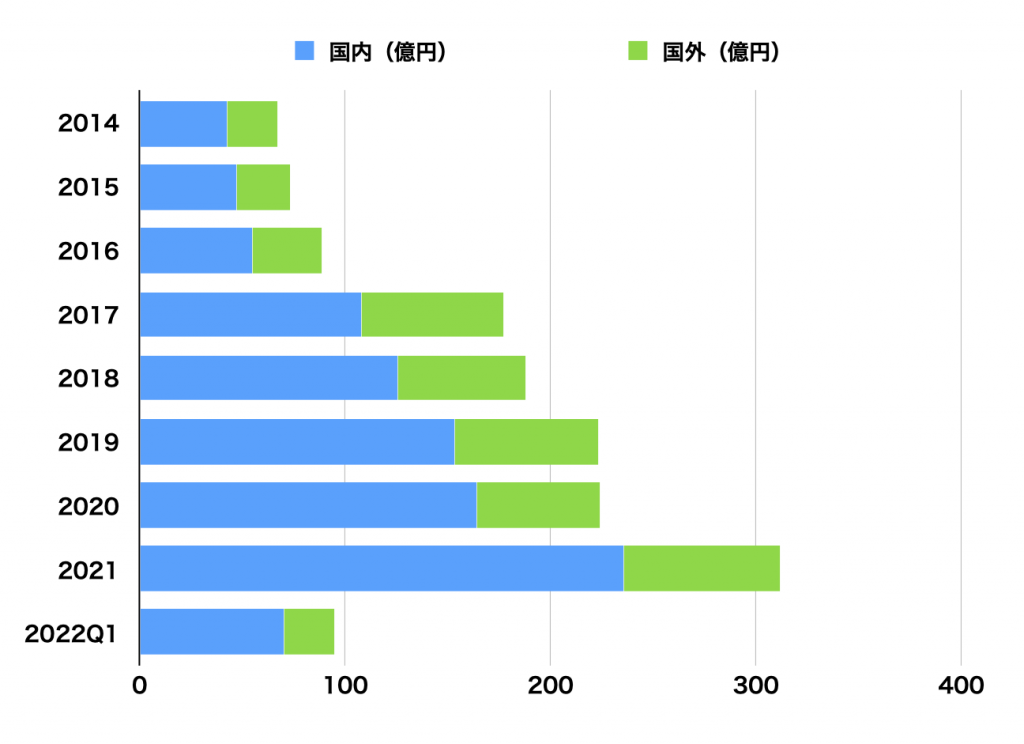

クレジットカードの不正利用が急増をしている。日本クレジット協会(JCA、https://www.j-credit.or.jp/)の調査によると、2021年の番号盗用被害額は311.7億円、前年から39.4%も増加をしていた。2022年も高い水準で推移をし、第一四半期ですでに94.6億円。単純計算すると昨年を上回るのはほぼ確実だ。

この不正利用は、ECを運営する事業者は、2種類のリスクに対処しておく必要がある。

1)自社ECの顧客カード情報が漏洩するリスク

2)不正なカード情報で自社のECを利用されてしまうリスク

このような加盟店にとって考えなければならない不正利用について、今回はその手口についてご紹介する。そして、次回、加盟店が考えるべき対策についてご紹介する。

多くのEC事業の担当者の方は、「クレジットカード情報の非保持化対策をしているから安心」だとお考えだと思う。しかし、残念ながら、犯罪集団は、常にセキュリティ基準を上回る知恵を用いて、カード情報を盗もうとする。

今、起きているのは、犯罪集団が、事業者も想定していなかった手口を編み出し、それが使われているということなのだ。

EC担当者の方は、素朴な疑問を持たれることだろう。「PCI DSS準拠」、あるいは、「クレジットカード情報の非保持化」を行っている。「なぜ、カード情報が盗まれてしまうのか」。そういう疑問を持たれるのも当然だ。ここが最新手口の巧妙な点だ。

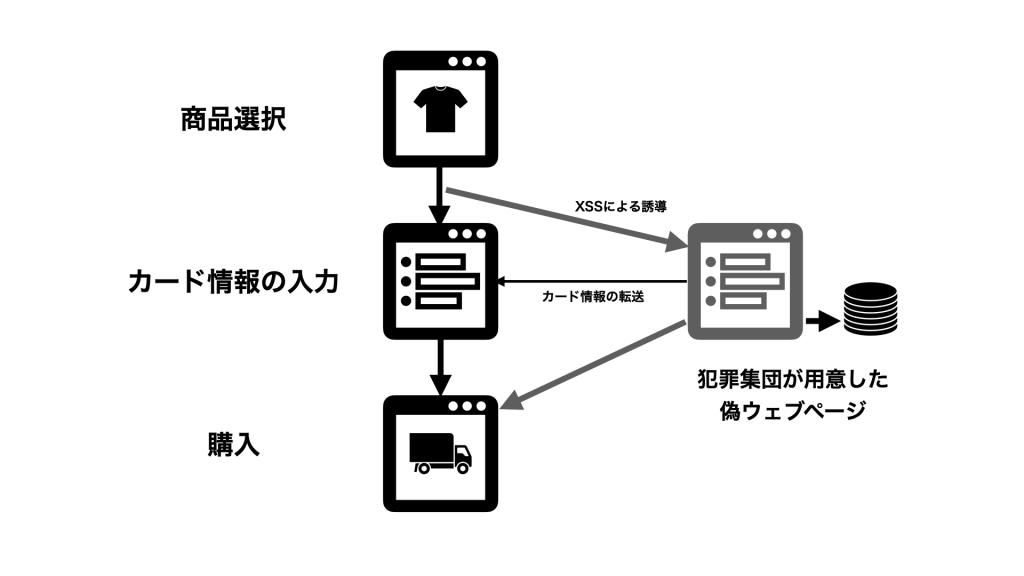

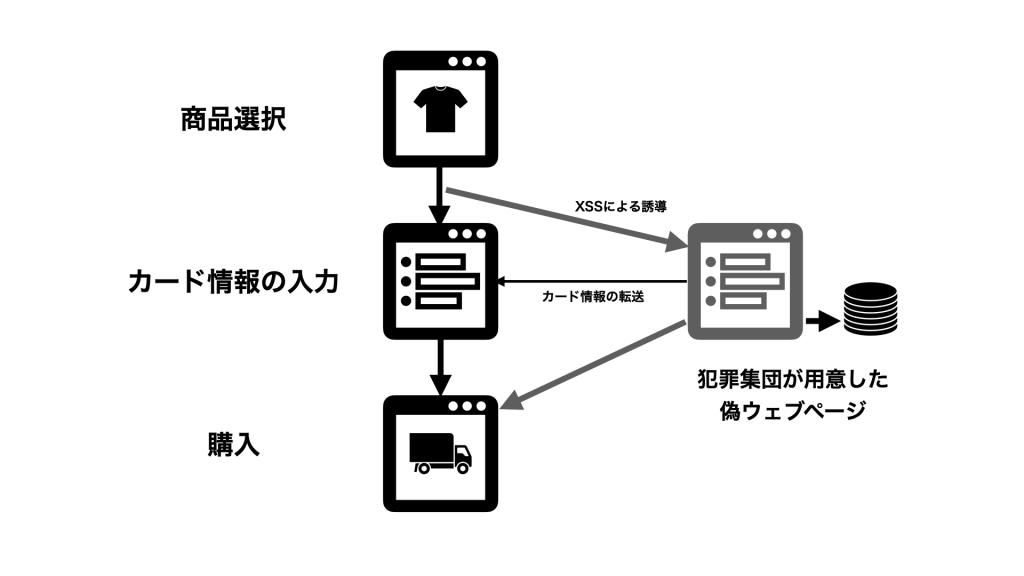

最新の手口はクロスサイトスクリプティング(XSS)と呼ばれる。「異なるサイト間で動作するプログラム」といった意味だ。

どのECであっても、住所、氏名やカード情報を登録する入力フォームのページが必ずあるはずだ。犯行集団は、ねらったECサイトの入力フォームとそっくりのページをつくって待ち構えている。そして、消費者がECで買い物をして、カード情報の入力フォームページに飛ぶと、犯行集団はあらかじめ忍び込ませておいたプログラムを動作させて、正規の入力フォームではなく、犯行集団が用意をした偽の入力フォームにジャンプさせる。ところが、消費者は見た目がそっくりであるため、偽の入力フォームであるとは気づかず、カード情報を入力してしまう。これは犯罪集団が用意をしたウェブページであるため、カード情報を自由に保存ができる。

しかも、1度目はエラーを表示させるが、2度目は何の問題もなく買い物ができる仕組みが多く、消費者も不審に思わない。さらに、EC運営側も正規の入力フォームにカード情報が入力されて、通常どおり購入と決済が行われるため、偽の入力フォームの存在に気づかない。その間、犯行集団は、ECを訪れる消費者のカード情報を収集することができる。

このような手口の場合、漏洩したカード情報が他のECで不正利用され、カード会社が不審に思って調査を開始し、不正利用が発覚をするという例がほとんどだ。つまり、カードが不正利用されないと、情報漏洩が発覚をしない。そのため、被害期間が長期間に渡り、漏洩件数も数千件から数万件になってしまいがちだ。

もちろん、入力フォームは、余計な文字列が入力された場合、それを破棄するように設計されている。しかし、犯行集団はさまざまな下調べを行い、この設計をかいくぐる方法を考え出す。

クロスサイトスクリプティングも、完全に予防することは非常に難しい。近年では、消費者が入力した内容を解析し、普通ではない情報(プログラムなど)を入力しようとした消費者の接続を遮断するクラウドサービスWAF(Web Apllication Firewall)も活用されるようになっている。しかし、これも万全ではなく、数ある対策のひとつにすぎない。

ECサイトを自社運営するのではなく、専門の運営業者に委託をしていることも多いはずだ。このような場合、委託業者の説明をよく分析し、セキュリティ対策の優れた委託業者を選定することが、現実にできる最大の対策になる。

従来は、このような詐取の場合、換金制の高い商品(デジタルコンテンツ、家電、電子マネー、チケット、宿泊予約)が中心だったが、最近ではフリマサービスの普及により、すぐに転売できる人気商品であればジャンルを問わなくなっている。最近報道されているのは次のような手口だ。

まず犯行集団は、人気商品を在庫がない状態でフリマサービスに架空出品をする。取引が成立をすると、購入者の送付先住所などが送られてくる。この購入者の情報と番号盗用したカード情報を使って、ECで目的の商品を購入する。すると、ECは購入者の住所に商品を直接配送する。フリマサービスの購入者は、商品が届けられるので、代金をフリマサービス経由で振り込む。これが犯行集団の収入となる。つまり、商品を詐取してフリマで転売するのではなく、商品の配送もECに行わせてしまう。犯行集団は商品に触れる必要がなくなるため、犯罪の効率が大幅にあがるだけでなく、捜査の手も逃れやすくなる。

大手フリマサービスなどでは、購入者の個人情報を公開せずに商品の受け渡しが可能な仕組みを構築し、大手ECでは氏名とクレジットカード情報などの一致をスコア化して、不正利用を検出する仕組みを構築している。しかし、そこまで対策ができていないフリマサービス、ECもまだまだ存在する。

このような手口の概要を知るだけでも、予防策のポイントはいくつも見えてくる。一般的なEC事業は、ECサイトの運営を委託業者に依頼をすることが多い。つまり、この委託業者がどの程度セキュリティをしっかりやっているかが重要で、EC事業者としては委託業者のセキュリティ対策の説明を理解できるようにしておく必要がある。(執筆:牧野 武文氏)

図1:クレジットカード不正利用被害のうちの番号盗用被害の推移。2017年に急増をしたが、2021年にもさらに急増をした。2022年は昨年を上回る勢い。日本クレジットカード協会の統計より作成。

図1:クレジットカード不正利用被害のうちの番号盗用被害の推移。2017年に急増をしたが、2021年にもさらに急増をした。2022年は昨年を上回る勢い。日本クレジットカード協会の統計より作成。

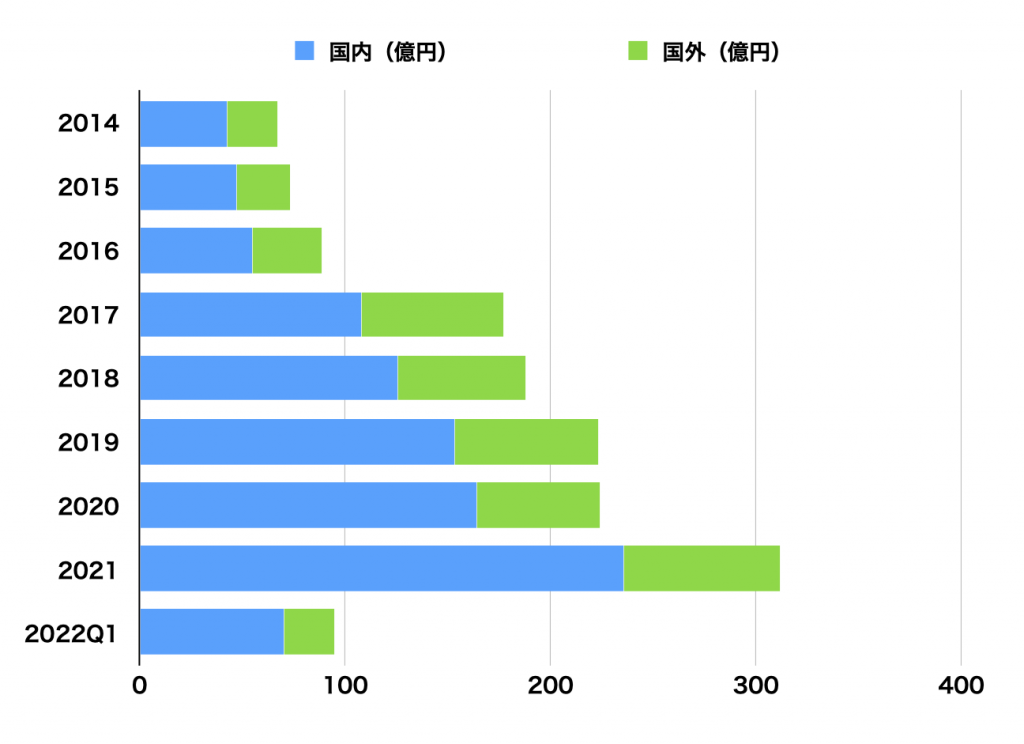

図2:番号盗用被害の国内・国外の内訳。圧倒的に国内被害が多い。「海外は危険だけど、国内は安全」という認識がまったくの誤りであることがわかる。日本クレジットカード協会の統計より作成。

図2:番号盗用被害の国内・国外の内訳。圧倒的に国内被害が多い。「海外は危険だけど、国内は安全」という認識がまったくの誤りであることがわかる。日本クレジットカード協会の統計より作成。

図3:クロスサイトスクリプティング(XSS)の手口の概念図。あらかじめECにスクリプトを侵入させ、正規の消費者がカード情報を入力する段階で、犯人が用意した偽の入力フォームに飛ばしてしまう。ECサイトの外でカード入力が行われるため、PCI DSSやカード非保持化の盲点となり、犯人はカード情報を保存できる。

図3:クロスサイトスクリプティング(XSS)の手口の概念図。あらかじめECにスクリプトを侵入させ、正規の消費者がカード情報を入力する段階で、犯人が用意した偽の入力フォームに飛ばしてしまう。ECサイトの外でカード入力が行われるため、PCI DSSやカード非保持化の盲点となり、犯人はカード情報を保存できる。

被害の傾向

この番号盗用被害は、不正利用の中で最も多く、カード番号とセキュリティコードを盗んで、ECなどで買い物をし、詐取した商品を転売などで換金をするというもの。以前はよく「海外旅行でカードを使ったら、番号を盗み見された。帰国後、カード会社から海外で不正利用されたという連絡を受けた」という話を耳にすることが多く、どことなく「海外は危険だけど、国内は安全」という間違った認識がある。これもJCAの国内・国外の統計を見ると、圧倒的に国内(国内で盗まれ、国内ECで不正利用される)の被害額が大きいことがわかる。この不正利用は、ECを運営する事業者は、2種類のリスクに対処しておく必要がある。

1)自社ECの顧客カード情報が漏洩するリスク

2)不正なカード情報で自社のECを利用されてしまうリスク

顧客カード情報が漏洩するリスク

特に1の情報漏洩リスクは被害が甚大だ。情報漏洩被害にあった顧客には最大限の賠償をする必要がある。さらに、ECを閉鎖をし、多くの場合、システムを再構築しなければならない。経済的被害は甚大だ。そして何より、消費者からの信頼を失う。不正なカード情報で自社のECを利用されてしまうリスク

2の不正利用も被害は大きい。カード会社との交渉となるが、不正利用による代金は振り込まれることなく、さらに詐取された商品も戻ってこない。従来は、換金性の高い商品(デジタルコンテンツ、家電、電子マネー、チケット、宿泊予約)が詐取の中心だった。しかし、個人間取引サイト(フリマサービス)の普及により、人気商品であれば換金が可能であることから、被害はさまざまなECに広がっている。このような加盟店にとって考えなければならない不正利用について、今回はその手口についてご紹介する。そして、次回、加盟店が考えるべき対策についてご紹介する。

多くのEC事業の担当者の方は、「クレジットカード情報の非保持化対策をしているから安心」だとお考えだと思う。しかし、残念ながら、犯罪集団は、常にセキュリティ基準を上回る知恵を用いて、カード情報を盗もうとする。

今、起きているのは、犯罪集団が、事業者も想定していなかった手口を編み出し、それが使われているということなのだ。

情報漏洩事故についての手口

今回、カード情報の漏洩事故が起こり、そのことを2021年1月18日から11月25日までの間に自社ウェブで公表をしたEC事業者の80件の情報漏洩事故について手口や規模などを集計し整理をした。この整理によると80件のうち、69件がクレジットカード情報(セキュリティコードを含む)の漏洩であり、うち11件が顧客の氏名、住所、生年月日、パスワードなどの個人情報の漏洩だった。EC担当者の方は、素朴な疑問を持たれることだろう。「PCI DSS準拠」、あるいは、「クレジットカード情報の非保持化」を行っている。「なぜ、カード情報が盗まれてしまうのか」。そういう疑問を持たれるのも当然だ。ここが最新手口の巧妙な点だ。

最新の手口はクロスサイトスクリプティング(XSS)と呼ばれる。「異なるサイト間で動作するプログラム」といった意味だ。

どのECであっても、住所、氏名やカード情報を登録する入力フォームのページが必ずあるはずだ。犯行集団は、ねらったECサイトの入力フォームとそっくりのページをつくって待ち構えている。そして、消費者がECで買い物をして、カード情報の入力フォームページに飛ぶと、犯行集団はあらかじめ忍び込ませておいたプログラムを動作させて、正規の入力フォームではなく、犯行集団が用意をした偽の入力フォームにジャンプさせる。ところが、消費者は見た目がそっくりであるため、偽の入力フォームであるとは気づかず、カード情報を入力してしまう。これは犯罪集団が用意をしたウェブページであるため、カード情報を自由に保存ができる。

しかも、1度目はエラーを表示させるが、2度目は何の問題もなく買い物ができる仕組みが多く、消費者も不審に思わない。さらに、EC運営側も正規の入力フォームにカード情報が入力されて、通常どおり購入と決済が行われるため、偽の入力フォームの存在に気づかない。その間、犯行集団は、ECを訪れる消費者のカード情報を収集することができる。

情報漏洩が起きてから発覚までの日数

情報漏洩が起きてから発覚までの日数を可視化してみた。すると主に2つのグループに分かれる。ひとつは100日前後で情報漏洩に気づいてカード決済を停止するグループ。もうひとつは400日前後で気づくグループだ。中には900日間気づかなかったという事例も少数ながら存在した。このような手口の場合、漏洩したカード情報が他のECで不正利用され、カード会社が不審に思って調査を開始し、不正利用が発覚をするという例がほとんどだ。つまり、カードが不正利用されないと、情報漏洩が発覚をしない。そのため、被害期間が長期間に渡り、漏洩件数も数千件から数万件になってしまいがちだ。

偽の入力フォームへの誘導方法

犯行集団は、どうやって偽の入力フォームに消費者を誘導するのか。ECサイトの脆弱性をついて、入力フォームから誘導をするためのプログラムを送り込む。入力フォームには普通は、住所や電話番号などの入力する。このような入力された文字は、ECのシステムの中でデータとして扱われる。しかし、ECプログラムの脆弱性をつくと、システムにデータではなくプログラムだと勘違いさせることが可能で、犯行集団は自分たちが望むプログラムをECシステムの中に送り込んでしまう。もちろん、入力フォームは、余計な文字列が入力された場合、それを破棄するように設計されている。しかし、犯行集団はさまざまな下調べを行い、この設計をかいくぐる方法を考え出す。

クロスサイトスクリプティングも、完全に予防することは非常に難しい。近年では、消費者が入力した内容を解析し、普通ではない情報(プログラムなど)を入力しようとした消費者の接続を遮断するクラウドサービスWAF(Web Apllication Firewall)も活用されるようになっている。しかし、これも万全ではなく、数ある対策のひとつにすぎない。

ECサイトを自社運営するのではなく、専門の運営業者に委託をしていることも多いはずだ。このような場合、委託業者の説明をよく分析し、セキュリティ対策の優れた委託業者を選定することが、現実にできる最大の対策になる。

番号盗用されたカード情報の不正利用手口

もうひとつのリスクである2の番号盗用されたカード情報の不正利用手口についてご紹介する。最終的な解決はカード会社の交渉となるが、多くの場合、チャージバック=加盟店への支払いの取り消しとなり、加盟店は商品を詐取されてしまうことになる。従来は、このような詐取の場合、換金制の高い商品(デジタルコンテンツ、家電、電子マネー、チケット、宿泊予約)が中心だったが、最近ではフリマサービスの普及により、すぐに転売できる人気商品であればジャンルを問わなくなっている。最近報道されているのは次のような手口だ。

まず犯行集団は、人気商品を在庫がない状態でフリマサービスに架空出品をする。取引が成立をすると、購入者の送付先住所などが送られてくる。この購入者の情報と番号盗用したカード情報を使って、ECで目的の商品を購入する。すると、ECは購入者の住所に商品を直接配送する。フリマサービスの購入者は、商品が届けられるので、代金をフリマサービス経由で振り込む。これが犯行集団の収入となる。つまり、商品を詐取してフリマで転売するのではなく、商品の配送もECに行わせてしまう。犯行集団は商品に触れる必要がなくなるため、犯罪の効率が大幅にあがるだけでなく、捜査の手も逃れやすくなる。

大手フリマサービスなどでは、購入者の個人情報を公開せずに商品の受け渡しが可能な仕組みを構築し、大手ECでは氏名とクレジットカード情報などの一致をスコア化して、不正利用を検出する仕組みを構築している。しかし、そこまで対策ができていないフリマサービス、ECもまだまだ存在する。

このような手口の概要を知るだけでも、予防策のポイントはいくつも見えてくる。一般的なEC事業は、ECサイトの運営を委託業者に依頼をすることが多い。つまり、この委託業者がどの程度セキュリティをしっかりやっているかが重要で、EC事業者としては委託業者のセキュリティ対策の説明を理解できるようにしておく必要がある。(執筆:牧野 武文氏)

図1:クレジットカード不正利用被害のうちの番号盗用被害の推移。2017年に急増をしたが、2021年にもさらに急増をした。2022年は昨年を上回る勢い。日本クレジットカード協会の統計より作成。

図1:クレジットカード不正利用被害のうちの番号盗用被害の推移。2017年に急増をしたが、2021年にもさらに急増をした。2022年は昨年を上回る勢い。日本クレジットカード協会の統計より作成。 図2:番号盗用被害の国内・国外の内訳。圧倒的に国内被害が多い。「海外は危険だけど、国内は安全」という認識がまったくの誤りであることがわかる。日本クレジットカード協会の統計より作成。

図2:番号盗用被害の国内・国外の内訳。圧倒的に国内被害が多い。「海外は危険だけど、国内は安全」という認識がまったくの誤りであることがわかる。日本クレジットカード協会の統計より作成。 図3:クロスサイトスクリプティング(XSS)の手口の概念図。あらかじめECにスクリプトを侵入させ、正規の消費者がカード情報を入力する段階で、犯人が用意した偽の入力フォームに飛ばしてしまう。ECサイトの外でカード入力が行われるため、PCI DSSやカード非保持化の盲点となり、犯人はカード情報を保存できる。

図3:クロスサイトスクリプティング(XSS)の手口の概念図。あらかじめECにスクリプトを侵入させ、正規の消費者がカード情報を入力する段階で、犯人が用意した偽の入力フォームに飛ばしてしまう。ECサイトの外でカード入力が行われるため、PCI DSSやカード非保持化の盲点となり、犯人はカード情報を保存できる。

構成/監修者

滝村 享嗣 氏

滝村 享嗣 氏

株式会社リンク

セキュリティプラットフォーム事業部 事業部長

群馬県高崎市出身。1999年、新卒で大手商社(情報通信系サービス)に入社。その後、ITベンチャーの営業責任者、ソフトウエアベンチャーの営業/マーケティング/財務責任者に従事。2011年にリンクに入社し、セキュリティプラットフォーム事業の事業責任者として、クレジットカード業界のセキュリティ基準であるPCI DSS準拠を促進するクラウドサービスなどを企画・事業化している。

滝村 享嗣 氏

滝村 享嗣 氏株式会社リンク

セキュリティプラットフォーム事業部 事業部長

群馬県高崎市出身。1999年、新卒で大手商社(情報通信系サービス)に入社。その後、ITベンチャーの営業責任者、ソフトウエアベンチャーの営業/マーケティング/財務責任者に従事。2011年にリンクに入社し、セキュリティプラットフォーム事業の事業責任者として、クレジットカード業界のセキュリティ基準であるPCI DSS準拠を促進するクラウドサービスなどを企画・事業化している。

この記事が気に入ったら

いいね!しよう

PCI DSS 関連の最新記事をお届けします