2023.02.22

古典的な手口「クレジットマスター」が再び増加 被害額は少なくても攻撃の二次被害が甚大

クレジットカードの番号盗用被害の増加

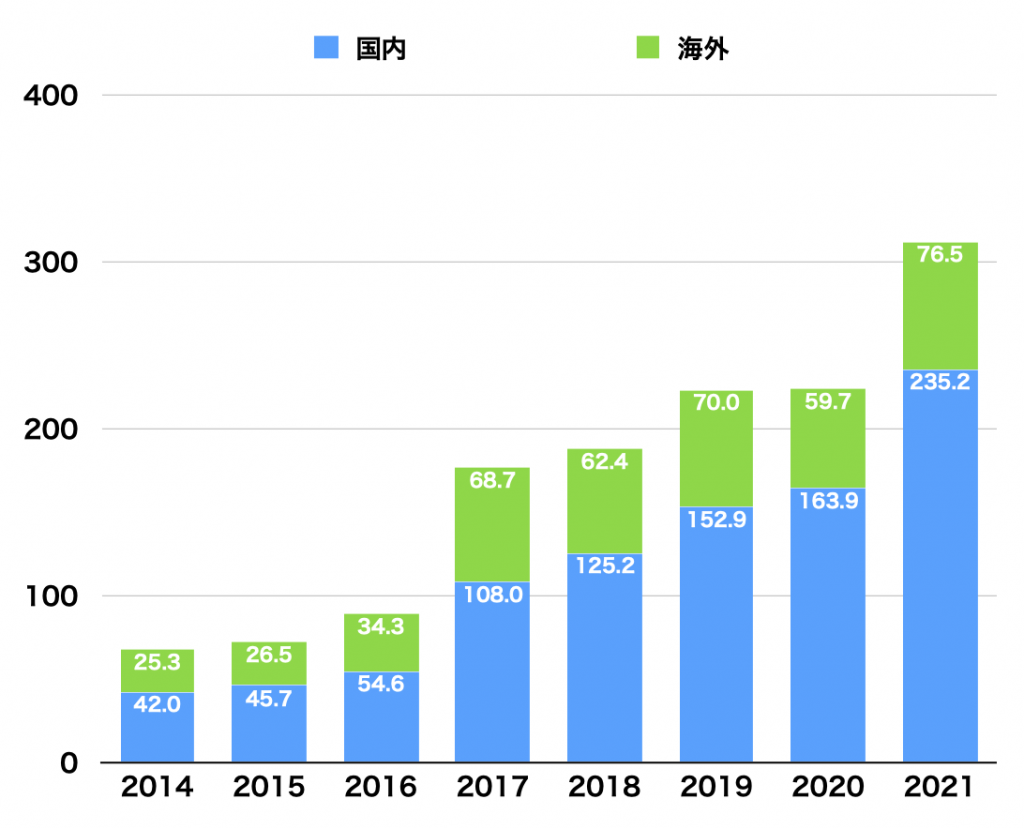

クレジットカードの番号盗用被害の増加が止まらない。2021年の被害額は前年から39.4%もの増加となった。国内被害だけに限ると43.5%も増加をしている。番号盗用被害は、クレジットカードの番号が何らかの方法で盗まれて、本人になりすまして利用されてしまうというもの。主に3つの手口がある。

1)事業者に対するサイバー攻撃

事業者(加盟店)の決済システムにサイバー攻撃を行い、さまざまな手法でカード情報を盗むもの。クロスサイトスクリプティングなどの手法がある。セキュリティ基準PCI DSSに準拠をする他、不正検知システムの導入が有効。

2)消費者に対するフィッシング詐欺

消費者に事業者を装ったショートメッセージなどを送り、偽のサイトに誘導し、消費者自身にカード情報を入力させて盗むもの。消費者への啓蒙の他、PCやスマートフォンなどのデバイスに不正検知システムを導入することが有効。

3)クレジットマスター

クレジットカードの番号を自動生成し、総当たり式に入力をして、有効な番号を見つける手口。ボット対策としてのアクセス制限、reCAPTCHAや不正検知システムの導入が有効。

このうちの、サイバー攻撃とフィシング詐欺については、よく知られるようになり、不正検知システムの導入などの対策も進み始めている。ところが、最近、クレジットマスターという古典的な手口が再び増え始めているという。

2017年に元SMAPの中居正広氏がテレビ番組でクレジットカードの不正利用被害にあったことを告白し、カード会社から「クレジットマスターと呼ばれる手口の可能性がある」と説明を受けたという。

クレジットマスターという手口は、インターネットの初期からある古典的なものだ。簡単に言えば、カード番号を大量に自動発生させて、事業者のサイトに入力をし、使えるカード番号で決済をするというもの。確率は低く、何千、何万ものカード情報を入力する必要があるが、ボットにより自動化をしているので手間はかからない。

サイバー攻撃やフィッシング詐欺で漏洩したカード番号は、その多くがブラックマーケットで売買をされる。カード会社もこのようなブラックマーケットを調査し、その情報に基づいて対策を行なっているため、カード決済をする「出し子」の成功率が下がってきている。そこで再び注目されているのが古典的なクレジットマスターという手口だ。

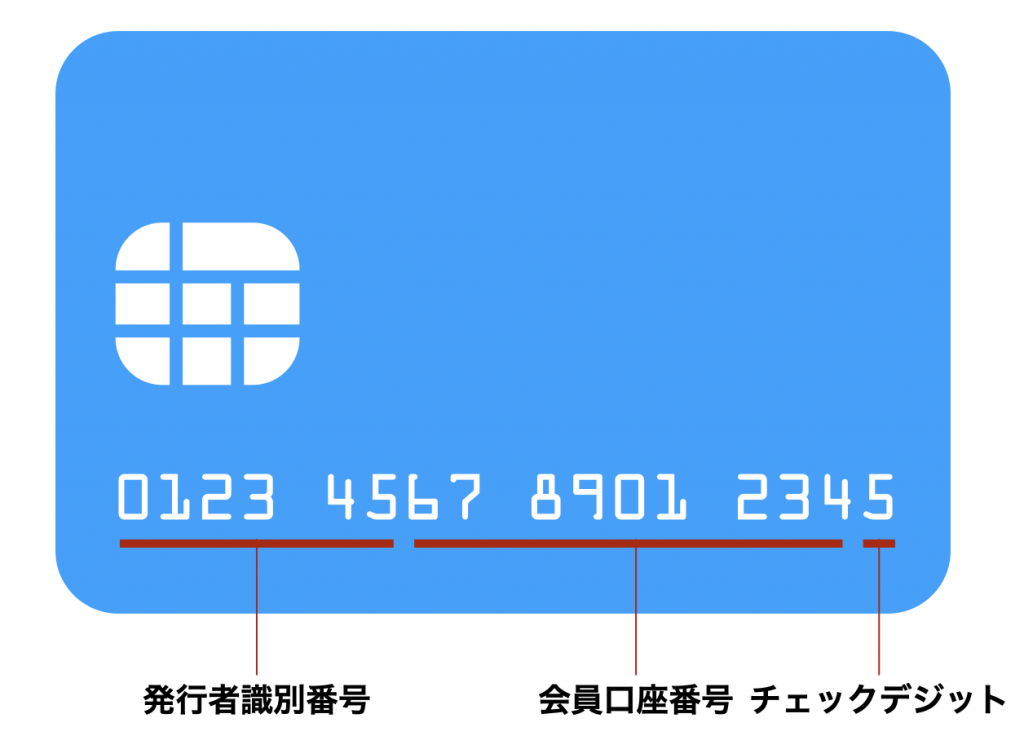

クレジットカード番号は、一般的には「4桁・4桁・4桁・4桁」の16桁からなる。このうちの上位6桁は発行者識別番号と呼ばれ、カード会社に割り当てられるため、調べればすぐにわかる公開情報となっている。7桁目から15桁目までが契約者の会員口座番号(個人番号)となる。ところが、この個人番号は0から順番に割り当てるのではなく、カード会社により秘密の規則性が採用されている。最後の1桁はチェック用の数字で、個人番号を秘密のアルゴリズムで計算をするとチェック用の数字になるようになっている。つまり、個人番号として出鱈目な数字を使おうとすると、チェック用の数字と合わないことで、存在しないカード番号だということがわかるようになっている。

しかし、実在するカード番号を収集して、この秘密にされている規則性を推測し、有効なカード番号を次から次へと出力するプログラムがインターネットの黎明期から出回っている。

この他、有効期限も順列組み合わせで出力してくれる。カードの有効期限は3年から5年なので、5年だとしても60組の数字を出力すればどれかあたる。また、セキュリティコードの入力も必要だが、これも多くは3桁であり、1000種類しかない。

つまり、カードの個人番号が9桁で、すべての数字を出力するとしても10億通り(実際は規則性があり、使われない数字もあるのでこれよりも少ない)。さらに、有効期限、セキュリティコードを組み合わせると、最大で60兆通りとなる。

常識的にはこれだけの組み合わせを順々に入力をしていくというのは途方もない作業だが、犯行集団は自動化をしており、複数のプログラムを同時並行で動かしていく。詐欺に成功する確率は高くはないとは言うものの、やってみる価値はあると考えられているようだ。

クレジットカードの不正利用統計による2021年の番号盗用被害は311.7億円で、手口の内訳は統計には記載されていない。しかし、クレジットマスターによる被害額はそう大きくないのではないかと推測されている。なぜなら、いくら自動化されたボットによる攻撃だといっても、成功率は著しく低いからだ。

被害の内容とは?

しかし、この手口が問題なのは攻撃をされるだけで、大きな被害を受けることだ。主に3つの被害が生じる。1)オーソリ費用の負担増

カード決済をする時には、決済の前にオーソリゼーション(与信処理)が行われる。オーソリとはそのカードが真正なものであるかを確認し、与信枠(支払い可能枠)があるかどうかを確認する処理のことだ。この後、決済処理が行われる。クレジットマスター攻撃では大量のカード情報が入力され、大量のオーソリ処理が発生し、そのほとんどが「エラー」となる。しかし、決済代行会社により異なるが、オーソリ1件に5円程度、決済1件に5円程度の料金が発生し、これは事業者(加盟店)が負担するのが一般的だ(負担方法も決済業者により異なる)。つまり、高額のオーソリ費用を理不尽にも負担しなければならなくなる。

2)カード会社からの決済停止処置

カード会社は24時間リアルタイムで決済状況をモニターしており、異常がないかどうかを監視している。そこにクレジットマスター攻撃が起こり、短時間に大量のオーソリエラーが起きている状況は確実に検出をされる。どのように対処するのかはその時の判断になるが、決済そのものを一時中断をして調査分析を進めるということもあり得る。その間、事業者(加盟店)では、正規の顧客もカード決済ができないことになる。顧客からのクレーム対応をしなければならなくなる。さらに、そのような事態がたびたび起こると、「あそこのサイトは何かおかしい、危険だ」という風評被害を被ることになる。

3)オーソリ基準の厳格化

カード会社のオーソリというのは、カードが真正であり、支払い枠が確保できるということだけで決めているのではない。どのような基準であるのかは非公開になっているが、過去の決済履歴や決済行動、会員年数などをAIで分析をして、スコア化をして総合的に判断していると言われる。

クレジットマスター攻撃を受けて、オーソリエラーが頻発しているサイトに対しては、カード会社がこのオーソリ基準を厳しくして、問題のあるカードを使えなくして防衛することがある。これで不正な利用の多くを防げるが、正当な消費者も巻き込まれてエラーになってしまうことが起きる。当然、消費者はサイトのコールセンターかカード会社のサポートに問い合わせをすることになる。

クレジットマスターとは?

クレジットマスターは、不正利用が成功する確率は非常に低く、不正費用被害額としては、さほど大きなものにはならない。しかし、それに付随する被害が大きい。1)オーソリ費用の負担増

オーソリ費用をどのように負担するかは決済代行業者により異なるが、クレジットマスター攻撃は大量のオーソリエラーを起こすため、それを誰が負担するかが問題になってくる。

2)サポートやコールセンターの負担増

カードが使えないという消費者が発生するため、事業者やカード会社のコールセンターの負担が大きくなる。しかも、カード会社の防衛措置によるものであるため、事業者ではどうすることもできず、消費者の理解を得ることが難しい。

3)風評被害

自分のカードがオーソリエラーになり利用できない、カード決済が一時中止になっているということが起きると、消費者は「そのサイトの決済に何か問題がある」と考えるようになる。事業者はなぜそのような問題が起きたかを説明すべきだが、それには攻撃を受けていることを伝えざるを得ず、消費者はさらに不安になる。このような風評被害による機会損失は場合によっては長期にわたる大きな打撃となる。

対策方法とは?

このようなクレジットマスターによる被害を受けないための対策としては3つが知られている。1)入力制限を設ける

すでに多くのサイトが対策済みのもので、複数回カード情報の入力を誤ると、一定時間、カード入力ができなくなるというものだ。ただし、犯行集団はIPアドレスを変更して再びアクセスするなど回避策を取るため、そこまで見越した対策も必要となる。

2)ボット対策を行う

カード情報を入力するのがボット(プログラム)ではなく、人間であることを確かめる仕組みで、グーグルの「reCAPTCHA」がよく使われる。簡単なものでは「私はロボットではありません」というチェックボックスにチェックを入れるというものがある。また、複数の画像を表示して「煙突の画像を選んでください」というものもある。ただし、このような単純な方式は、犯行集団はAIで判断して人間らしく振る舞うプログラムを使うため、効果は限定的になっている。また、多くの正規の利用者が煩わしいと感じ、利用率の低下を招いてしまうこともある。

現在では、ウェブ上の行動パターンから人間かボットを判断する最新版のreCAPTCHA v3が使われることが増えている。このreCAPTCHA v3を騙すのは難易度が高く、また人間の利用者にとっては余計な操作が必要ないことから、有効な対策だと考えられるようになっている。

3)不正検知システムを導入する

ウェブ上の行動などから不正な利用を見分けるシステムで、不正が疑われる場合は追加の認証を求めたり、注文そのものをブロックする。防ぎたい不正利用に特化をしたさまざまなシステムが提供されている。

事業者(加盟店)の経営者にとっては、次から次へと新たな手口が登場したり、古典的な手口が復活をしたりと頭の痛いことばかりだが、実体店舗でも防犯システムを最新のものに更新したり、万引き対策を講じなければならないのと同じように、ECなどのウェブでも対策を講じ続けていかなければならない。セキュリティは「1回システムを入れたら安心」ではなく、継続的な取り組みをしていかなければならない問題だ。ポイントは「予防」だ。起きてから対応をするのではなく、起きる前に予防的な対策をしておくこと。これが何よりも重要になる。(執筆:牧野 武文氏)

図1:クレジットカードの不正利用のうち、番号盗用被害額が年々増加傾向にある。しかも国内での不正利用被害が急増をしている。このうち、クレジットマスター攻撃による被害額は大きくはないと推測されるものの、攻撃そのものが二次被害を引き起こしている。「日本のクレジット統計2021年版」(日本クレジット協会)より作成。

図1:クレジットカードの不正利用のうち、番号盗用被害額が年々増加傾向にある。しかも国内での不正利用被害が急増をしている。このうち、クレジットマスター攻撃による被害額は大きくはないと推測されるものの、攻撃そのものが二次被害を引き起こしている。「日本のクレジット統計2021年版」(日本クレジット協会)より作成。

図2:有効だと称するクレジットカード情報を出力するWebサービスやプログラムは無数にあり、誰でも簡単に利用できる状態になっている。このような情報を総当たりで、事業者のクレジットカードフォームに入力し、当たったもので決済をするという手口がクレジットマスター攻撃。念のため、個人情報にはマスクをしてある。

図3:クレジットカード番号の仕組み。発行者識別番号は調べらればすぐにわかる公開情報。クレジットマスターは会員口座番号と正しいチェックデジットを大量に出力するプログラムを利用する。

図3:クレジットカード番号の仕組み。発行者識別番号は調べらればすぐにわかる公開情報。クレジットマスターは会員口座番号と正しいチェックデジットを大量に出力するプログラムを利用する。この記事が気に入ったら

いいね!しよう

PCI DSS 関連の最新記事をお届けします