『実行計画2019』の変更ポイントを解説 -EC加盟店に求められる新たな不正対策-(第一回)

2019年3月1日、クレジット取引セキュリティ対策協議会(以下協議会)から、『クレジットカード取引におけるセキュリティ対策の強化に向けた実行計画−2019−』(以下『実行計画2019』)が公表された。2020年に向け、国際水準のセキュリティ環境を整備することを目指して2016年に策定された『実行計画』の最終更新版となる。

『実行計画』は、2018年6月1日に施行された改正割賦販売法の実務上の指針と位置付けられている。今回の改訂では、2018年3月を期限に対応を完了した非対面加盟店に対し、非保持化後に必要となる対策や、不正利用対策の強化などさらなる対応を求める更新内容となっている。以下に、2018年に発生したカード情報流出事件や不正利用事件の実例を交え、非対面加盟店のカード情報保護対策と不正利用防止について解説する。

経済産業省は2018年4月に公表した「キャッシュレス・ビジョン」の中で、2025年日本国際博覧会(大阪・関西万博)に向け、キャッシュレス決済比率40%の目標を従来の2027年から2025年に2年前倒しした。また、キャッシュレス社会実現の取り組みを推進する組織として、2018年7月に産学官からなる「キャッシュレス推進協議会」が設立されている。

政府のキャッシュレス推進施策として期待されるのが、2019年10月の消費税率引き上げから9カ月間実施される「キャッシュレス・消費者還元事業」である。中小・小規模店舗での消費者のキャッシュレス決済利用時に、支払金額の5%(フランチャイズ加盟店等では2%)をカード会社やQRコード決済事業者等を通じて、ポイントや値引きとして還元することにより、消費を促すと共に消費者のキャッシュレス決済利用を促進する。併せて、特に中小・小規模店舗に対しては、決済端末などの導入コストやカード決済手数料の高さがキャッシュレス化の妨げとなっていることから、それらの一部を補助する。

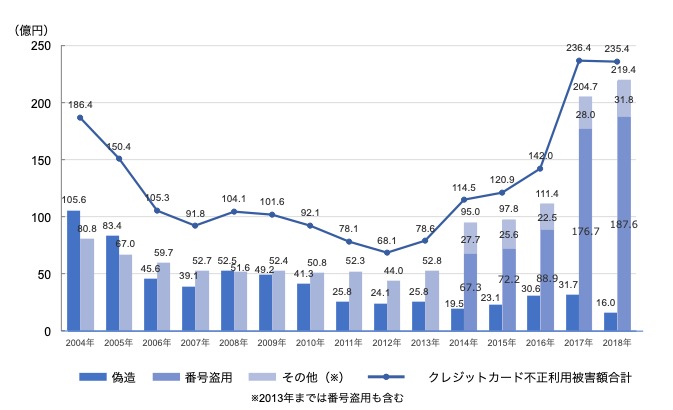

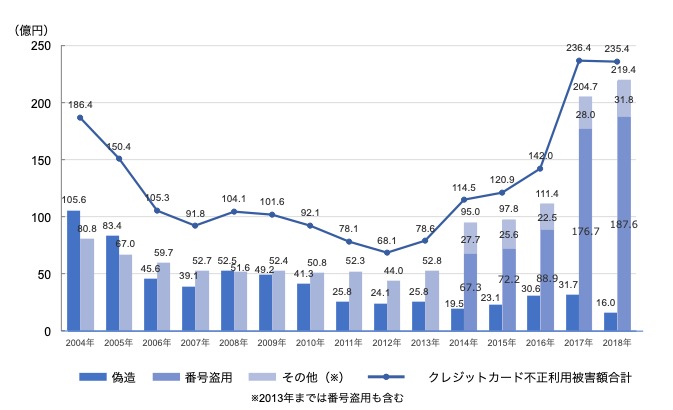

政府のキャッシュレス推進に伴い、セキュリティ強化に向けたさらなる取り組みが求められている。しかし、国内のクレジットカードの不正利用被害は、2013年から増加の一途をたどっている。日本クレジット協会が継続的に行っている調査「クレジットカード不正利用被害の発生状況」(図1)によれば、2018年の不正利用被害額は235億円と、過去10年で最悪となった2017年の236億円からほぼ横ばいである。非対面取引においては、窃取されたクレジットカード情報を不正に利用したなりすましによる被害が、不正利用被害額の79.7%を占める。そのほとんどがEC加盟店において発生しているという。

1. ECサイトの脆弱性や設定の不備、ショッピングカート機能等の脆弱性の悪用

ECサイトのサーバやSaaS型ショッピングカート機能等の脆弱性をつき、カード情報を抜き取る手口である。2018年6月に発覚した調理器具製造会社の事件では、外部からの不正アクセスにより、自社運営のECサイトから7万7,000件を超えるカード情報が流出した。

また2018年1月には、ECサイト運営のASPサービスが提供する独自アプリケーション機能を悪用され、消費者だけでなくショップオーナーのカード情報も流出する事件が発覚した。複数の加盟店から委託を受けるサービスプロバイダなどの事業者でカード情報流出が発生した場合、1度の不正アクセスで複数の事件が同時に発生するため、特に影響範囲が大きい。

2018年6月に発生した海外の大手ホテル予約サイトでも、同様の不正アクセス事件が発生した。同サイトは他言語対応の予約を受け付けることから、訪日外国人のインバウンド対応強化の一環として、国内でも外国語版公式予約サイトとして利用する宿泊施設が多かった。その結果、国内401カ所のホテルから計12万件以上の予約客のカード情報が流出する事態となった。委託先事業者においても、PCI DSS準拠に加えて、セキュリティ対策の改善・向上・維持に向けた継続的取り組みが必要なことを示す事例である。

2. 開発、運用委託先の不十分なセキュリティ対応

非保持化を実現していた場合でも、Webサイトの開発、運用段階での対応が不十分な場合、カード情報が流出するリスクを認識しなければならない。非保持化達成後も、自社システムの定期的な点検や新たな手口への追加対策が必要である。

2018年7月に発覚したキャラクター商品販売会社のカード情報流出事件では、2018年1月にセキュリティ強化のためのアップデートを行った際、管理会社の不手際で管理画面に誰でも容易にアクセスできる状態になっていた。そこに攻撃者が不正にアクセスし、消費者が入力したカード情報をシステム内に残すようシステムを改ざんし、その情報を窃取したとされている。実際に、セキュリティコードを含むカード情報が約2,200件流出した。

3. 新たな脅威への継続的な対策

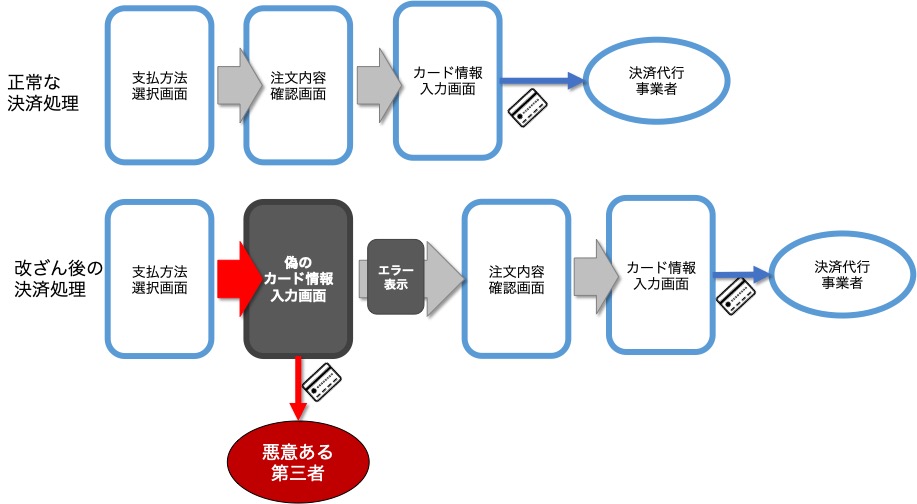

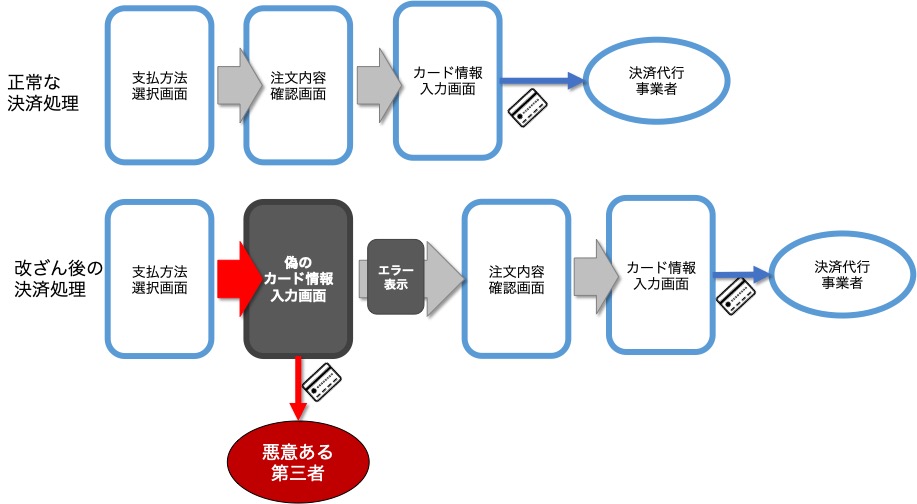

2018年夏から増加しているのが、ECサイトを改ざんして決済時に偽の決済ページを表示し、カード情報を窃取する手口である。2018年8月に出版社のオンライン販売サイトで約2,500件のセキュリティコードを含むカード情報が流出したのをはじめとして、タオル、洋菓子、デジタルコンテンツなど、複数の加盟店で次々に被害が報告されている。

図2をもとに説明すると、被害を受けたサイトでは消費者の商品選択後に遷移するURLまたは、支払方法にクレジットカードを選んだ後に表示されるページが書き換えられたという。書き換えられたページの見た目は正規のものと全く同じで、そこにカード情報を入力すると、第三者にカード情報が送信される仕掛けになっている。また、それと同時にエラーを表示して正常な処理に戻り、再度正規のカード情報入力画面を表示する。消費者から見ると、最初に入力したカード情報に間違いがあって再度入力を促されたように見えるため、不審に思わないケースが多い。再度入力されたカード情報は正規の入力画面から決済代行事業者に送信されるため、正常に注文が完了する。商品は消費者に配送されるので、加盟店にクレームが届くこともない。そのため、加盟店側も気付きにくい。

この手口では、偽のカード情報入力画面から直接外部にカード情報を送信するため、リンク型決済やJavaScript型(トークン型)決済を導入するだけでは防げない。これらの攻撃を防ぐには、改ざん検知ソフトウェアやWAF(Webアプリケーションファイアウォール)の導入、サイトの管理アクセスの接続元IPアドレスの制限など、追加のセキュリティ対策が有効と考えられる。不正アクセスの手口は、年々巧妙化している。カード情報を保護するためには、非保持化の完了・維持は当然として、最新の攻撃手口等の情報を踏まえたセキュリティ対策の追加や強化を継続的に行う必要がある。また、非保持化ソリューションを提供する事業者も、そういった追加のセキュリティ対策を加盟店に伝達する必要がある。

【第二回はこちらから】

(著:fjコンサルティング(株)代表取締役CEO 瀬田 陽介)

※出所:雑誌『カード・ウェーブ』2019年3・4月号(インフキュリオン社:2019年4月発行)から出版社の許諾を得て転載

https://www.cardwave.jp/products/detail.php?product_id=97

PCI DSS Ready Cloudでは、PCI DSS v4.0への効率的な移行支援及び準拠を促進するクラウドサービスを提供しています。

是非一度、ご相談ください。

PCI DSS準拠を促進するクラウドサービスならPCI DSS Ready Cloud

■ PCI DSS の構築、維持・運用にかかるコストと工数を削減する

■ AWSでの開発事業者や外部ベンダー/事業者との専用線接続がない場合に最適

■ 国内トップクラスのPCI DSS専門のコンサルタント集団によるPCI DSS準拠支援サービス

『実行計画』は、2018年6月1日に施行された改正割賦販売法の実務上の指針と位置付けられている。今回の改訂では、2018年3月を期限に対応を完了した非対面加盟店に対し、非保持化後に必要となる対策や、不正利用対策の強化などさらなる対応を求める更新内容となっている。以下に、2018年に発生したカード情報流出事件や不正利用事件の実例を交え、非対面加盟店のカード情報保護対策と不正利用防止について解説する。

高止まりする不正利用被害 「なりすまし」が8割占める

2017年のクレジットカードなどのキャッシュレス決済比率は、民間消費支出の約19%と他の先進国と比較し、低い水準にある。政府はキャッシュレスを推進し、現金による決済を減らすことで、店舗オペレーションの省力化や社会コストの削減を期待している。経済産業省は2018年4月に公表した「キャッシュレス・ビジョン」の中で、2025年日本国際博覧会(大阪・関西万博)に向け、キャッシュレス決済比率40%の目標を従来の2027年から2025年に2年前倒しした。また、キャッシュレス社会実現の取り組みを推進する組織として、2018年7月に産学官からなる「キャッシュレス推進協議会」が設立されている。

政府のキャッシュレス推進施策として期待されるのが、2019年10月の消費税率引き上げから9カ月間実施される「キャッシュレス・消費者還元事業」である。中小・小規模店舗での消費者のキャッシュレス決済利用時に、支払金額の5%(フランチャイズ加盟店等では2%)をカード会社やQRコード決済事業者等を通じて、ポイントや値引きとして還元することにより、消費を促すと共に消費者のキャッシュレス決済利用を促進する。併せて、特に中小・小規模店舗に対しては、決済端末などの導入コストやカード決済手数料の高さがキャッシュレス化の妨げとなっていることから、それらの一部を補助する。

政府のキャッシュレス推進に伴い、セキュリティ強化に向けたさらなる取り組みが求められている。しかし、国内のクレジットカードの不正利用被害は、2013年から増加の一途をたどっている。日本クレジット協会が継続的に行っている調査「クレジットカード不正利用被害の発生状況」(図1)によれば、2018年の不正利用被害額は235億円と、過去10年で最悪となった2017年の236億円からほぼ横ばいである。非対面取引においては、窃取されたクレジットカード情報を不正に利用したなりすましによる被害が、不正利用被害額の79.7%を占める。そのほとんどがEC加盟店において発生しているという。

図1 クレジットカード不正利用被害の発生状況

出典:日本クレジット協会『クレジットカード不正被害額の発生状況』(2019 年 3 月発表)

加盟店は非保持化対応後も継続的セキュリティ対策が必要

『実行計画』では、加盟店に対して非保持化もしくはPCI DSS準拠によるカード情報保護対策を求めている。EC加盟店に対しては、カード情報非通過型決済サービス(リンク型もしくはJavaScript型)への移行を推進することで対策の効果は出始めているという。しかし、非保持化を完了したEC加盟店においても、カード情報の流出事件が継続的に発生している。『実行計画2019』では、EC加盟店における最近のカード情報流出事件の動向を踏まえ、以下を想定したセキュリティ対策の重要性を強調している。1. ECサイトの脆弱性や設定の不備、ショッピングカート機能等の脆弱性の悪用

ECサイトのサーバやSaaS型ショッピングカート機能等の脆弱性をつき、カード情報を抜き取る手口である。2018年6月に発覚した調理器具製造会社の事件では、外部からの不正アクセスにより、自社運営のECサイトから7万7,000件を超えるカード情報が流出した。

また2018年1月には、ECサイト運営のASPサービスが提供する独自アプリケーション機能を悪用され、消費者だけでなくショップオーナーのカード情報も流出する事件が発覚した。複数の加盟店から委託を受けるサービスプロバイダなどの事業者でカード情報流出が発生した場合、1度の不正アクセスで複数の事件が同時に発生するため、特に影響範囲が大きい。

2018年6月に発生した海外の大手ホテル予約サイトでも、同様の不正アクセス事件が発生した。同サイトは他言語対応の予約を受け付けることから、訪日外国人のインバウンド対応強化の一環として、国内でも外国語版公式予約サイトとして利用する宿泊施設が多かった。その結果、国内401カ所のホテルから計12万件以上の予約客のカード情報が流出する事態となった。委託先事業者においても、PCI DSS準拠に加えて、セキュリティ対策の改善・向上・維持に向けた継続的取り組みが必要なことを示す事例である。

2. 開発、運用委託先の不十分なセキュリティ対応

非保持化を実現していた場合でも、Webサイトの開発、運用段階での対応が不十分な場合、カード情報が流出するリスクを認識しなければならない。非保持化達成後も、自社システムの定期的な点検や新たな手口への追加対策が必要である。

2018年7月に発覚したキャラクター商品販売会社のカード情報流出事件では、2018年1月にセキュリティ強化のためのアップデートを行った際、管理会社の不手際で管理画面に誰でも容易にアクセスできる状態になっていた。そこに攻撃者が不正にアクセスし、消費者が入力したカード情報をシステム内に残すようシステムを改ざんし、その情報を窃取したとされている。実際に、セキュリティコードを含むカード情報が約2,200件流出した。

3. 新たな脅威への継続的な対策

2018年夏から増加しているのが、ECサイトを改ざんして決済時に偽の決済ページを表示し、カード情報を窃取する手口である。2018年8月に出版社のオンライン販売サイトで約2,500件のセキュリティコードを含むカード情報が流出したのをはじめとして、タオル、洋菓子、デジタルコンテンツなど、複数の加盟店で次々に被害が報告されている。

図2をもとに説明すると、被害を受けたサイトでは消費者の商品選択後に遷移するURLまたは、支払方法にクレジットカードを選んだ後に表示されるページが書き換えられたという。書き換えられたページの見た目は正規のものと全く同じで、そこにカード情報を入力すると、第三者にカード情報が送信される仕掛けになっている。また、それと同時にエラーを表示して正常な処理に戻り、再度正規のカード情報入力画面を表示する。消費者から見ると、最初に入力したカード情報に間違いがあって再度入力を促されたように見えるため、不審に思わないケースが多い。再度入力されたカード情報は正規の入力画面から決済代行事業者に送信されるため、正常に注文が完了する。商品は消費者に配送されるので、加盟店にクレームが届くこともない。そのため、加盟店側も気付きにくい。

この手口では、偽のカード情報入力画面から直接外部にカード情報を送信するため、リンク型決済やJavaScript型(トークン型)決済を導入するだけでは防げない。これらの攻撃を防ぐには、改ざん検知ソフトウェアやWAF(Webアプリケーションファイアウォール)の導入、サイトの管理アクセスの接続元IPアドレスの制限など、追加のセキュリティ対策が有効と考えられる。不正アクセスの手口は、年々巧妙化している。カード情報を保護するためには、非保持化の完了・維持は当然として、最新の攻撃手口等の情報を踏まえたセキュリティ対策の追加や強化を継続的に行う必要がある。また、非保持化ソリューションを提供する事業者も、そういった追加のセキュリティ対策を加盟店に伝達する必要がある。

図2 偽の決済ページ表示によるカード情報窃取の例

※各社の発表資料を基に作成

【第二回はこちらから】

(著:fjコンサルティング(株)代表取締役CEO 瀬田 陽介)

※出所:雑誌『カード・ウェーブ』2019年3・4月号(インフキュリオン社:2019年4月発行)から出版社の許諾を得て転載

https://www.cardwave.jp/products/detail.php?product_id=97

PCI DSS Ready Cloudでは、PCI DSS v4.0への効率的な移行支援及び準拠を促進するクラウドサービスを提供しています。

是非一度、ご相談ください。

PCI DSS準拠を促進するクラウドサービスならPCI DSS Ready Cloud

■ PCI DSS の構築、維持・運用にかかるコストと工数を削減する

■ AWSでの開発事業者や外部ベンダー/事業者との専用線接続がない場合に最適

■ 国内トップクラスのPCI DSS専門のコンサルタント集団によるPCI DSS準拠支援サービス

この記事が気に入ったら

いいね!しよう

PCI DSS 関連の最新記事をお届けします