PCI DSS準拠のメリットとクレジットカード漏洩時のリスクを解説

盗まれたカード情報は何に使われるのか?

カード情報には、以下のような項目が含まれます。

カード情報には、以下のような項目が含まれます。<カード会員データ>

・クレジットカードやデビットカードなどの表面に記される16ケタのカード番号

・有効期限

・カード会員名

<センシティブ認証データ> ・PIN(4~6桁の暗証番号)/PINブロック(PINの暗号化コード)

・カード裏面(表面)の磁気ストライプ情報

・セキュリティコード

カード情報流出といっても、これら全てが一度に漏えいすることはめったにありませんが、カード番号が含まれるデータの一部が流出するだけで被害は発生します。・有効期限

・カード会員名

<センシティブ認証データ> ・PIN(4~6桁の暗証番号)/PINブロック(PINの暗号化コード)

・カード裏面(表面)の磁気ストライプ情報

・セキュリティコード

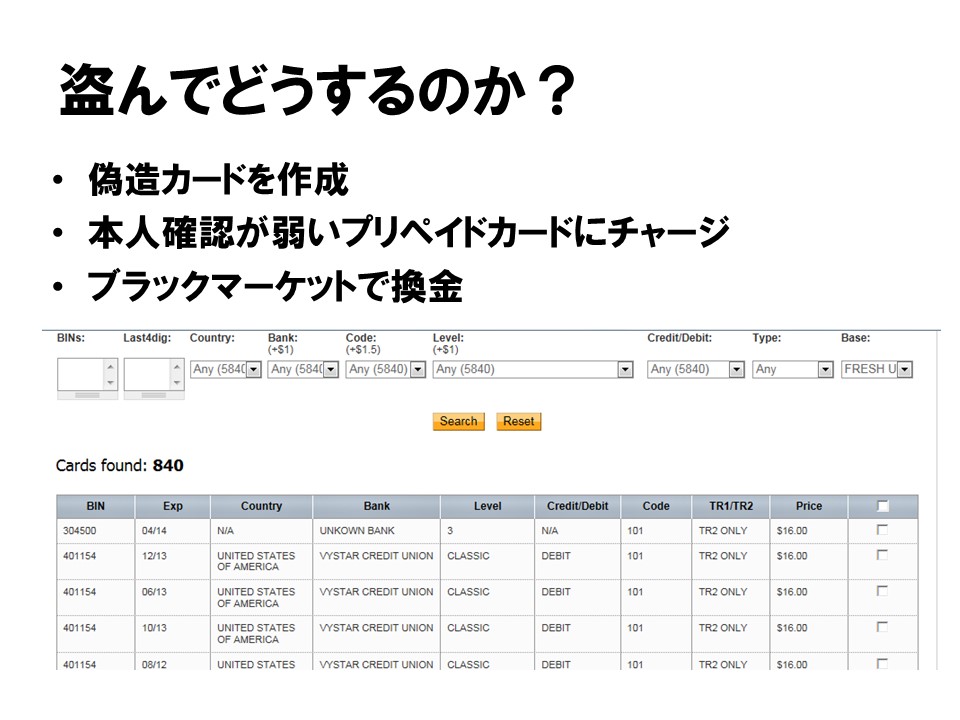

まず、こうした情報を悪用する方法として誰でもすぐに思いつくのは、偽造カードを作成して対面決済に使用することです。磁気ストライプしかついていないクレジットカードでは、外見を似せたプラスチックカードに磁気ストライプ情報をコピーし、決済時に使用することで、チェックの甘い加盟店が被害にあうことがあります。

もっとも、最近はセキュリティが低い磁気ストライプだけのカードは減っており、偽造が困難なICチップ付きカードが主流になりつつあります。とはいえ、EC加盟店や通信販売加盟店では、物理的なカードを提示する必要がそもそもなく、カード会員データに加えてセキュリティコードが流出していた場合、そのまま正しいカード情報として認証され、不正利用されてしまいます。バックドア攻撃では、セキュリティコードもカード番号と一緒に抜き取られることがあるため、不正利用のリスクが高まります。

また、抜き取ったカード情報は、本人確認の比較的甘いプリペイドカードへの残高チャージや、モバイルペイメントアプリに登録して使用されるケースもあります。2017年4月に発覚した国内初のApplePay不正利用事件では、他人のクレジットカードをiPhoneに支払カードとして登録して、400万円以上の買い物が不正にされていました。

入手したカード情報を自分で使用せず、偽造や不正利用に使えるカード情報リストとして販売するブラックマーケットも存在しています。カード番号・有効期限がセットになったデータで1件あたり5ドル程度からが相場となっています。付加情報としてセキュリティコードや暗証番号(PIN)、持ち主の銀行口座番号、誕生日、カード会員向けサイトへのログイン情報など、利用できる項目が増えるほど価格が上がります。こうして不正に得たお金が組織犯罪やテロの資金源となっているとも言われています。

ビジネスへのインパクト

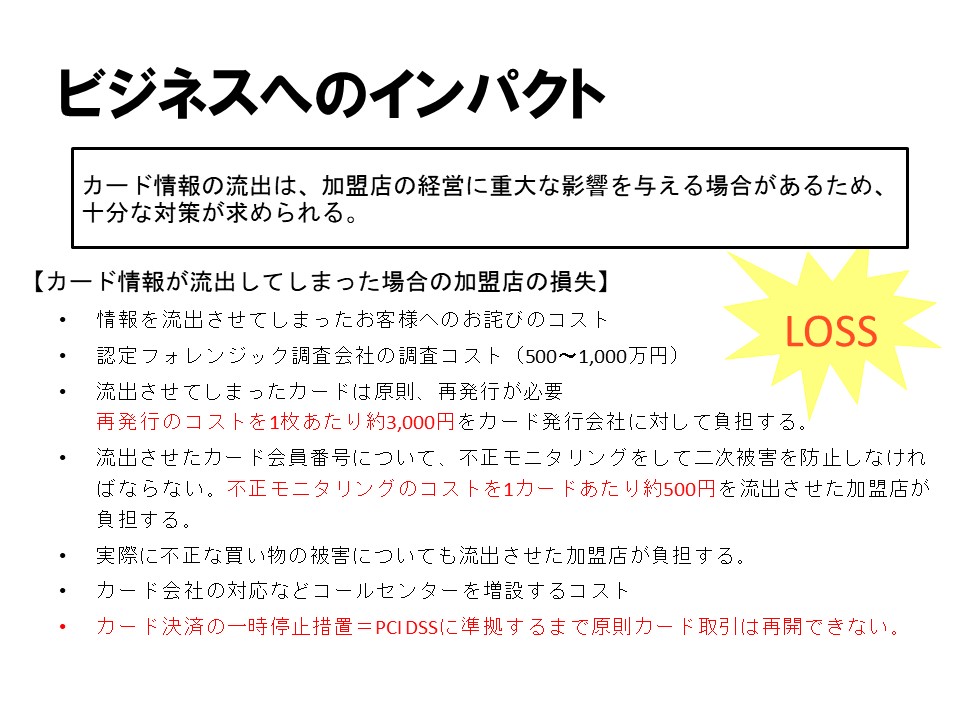

さて、万一、加盟店がカードデータを流出してしまった時、ビジネスに対してどのようなインパクトがあるでしょうか。直接的な金銭支出と、それ以外に分けて考えてみましょう。 加盟店の支出として、まず何が起こっているかを調べるための調査のコストがあります。カード情報の流出事件は専門のフォレンジック調査機関に調査を委託する必要があります。そのコストは500万円~1,000万円近くかかります。また、一般的には情報を流出させてしまったお客様へのお詫びのコストがかかります。多くの場合、1人あたり500円程度となります。その上で状況を知らせるためのお客様へのダイレクトメールや、お詫び広告の出稿費用などがかかることもあります。

加盟店の支出として、まず何が起こっているかを調べるための調査のコストがあります。カード情報の流出事件は専門のフォレンジック調査機関に調査を委託する必要があります。そのコストは500万円~1,000万円近くかかります。また、一般的には情報を流出させてしまったお客様へのお詫びのコストがかかります。多くの場合、1人あたり500円程度となります。その上で状況を知らせるためのお客様へのダイレクトメールや、お詫び広告の出稿費用などがかかることもあります。流出させたカード情報が他の加盟店で不正に使用された場合、その損失を負担するのも、流出させた加盟店です。加えて、流出させたカード番号が悪用される二次被害を防ぐためにカード会社や国際ブランドによるモニタリングも必要です。この費用も負担することがあります。

さらに、流出させたカードは、原則として再発行が必要です。カード会社の再発行手数料も流出させた加盟店が負担します。この費用は一般に1枚あたり2,000〜3,000円と言われています。カード会社が対応のためにコールセンターを増設する場合、その費用も負担することがあります。

また、原因を明らかにして対策が終わるまではカード情報の流出が続いている疑いがあります。そのため、原則としてクレジットカード決済は一時停止措置が取られます。その間当該加盟店は顧客にクレジットカードによる支払手段を提供出来ません。

カードの取扱いを再開するためには、加盟店と契約するカード会社(アクワイアラ)の判断が必要になります。安全性の判断としてカード情報を自社システムで扱うためのPCI DSSという業界基準を満たすか、あるいはカード決済をPSP(決済代行事業者)に完全に委託して自社は一切クレジットカード情報を通過、処理、保存しない形態である「非保持」のいずれかを満たすように自社システムを改修する必要があります。PCI DSSに準拠する場合は、外部機関(QSA)の審査によってその証明を要求されるケースもあります。

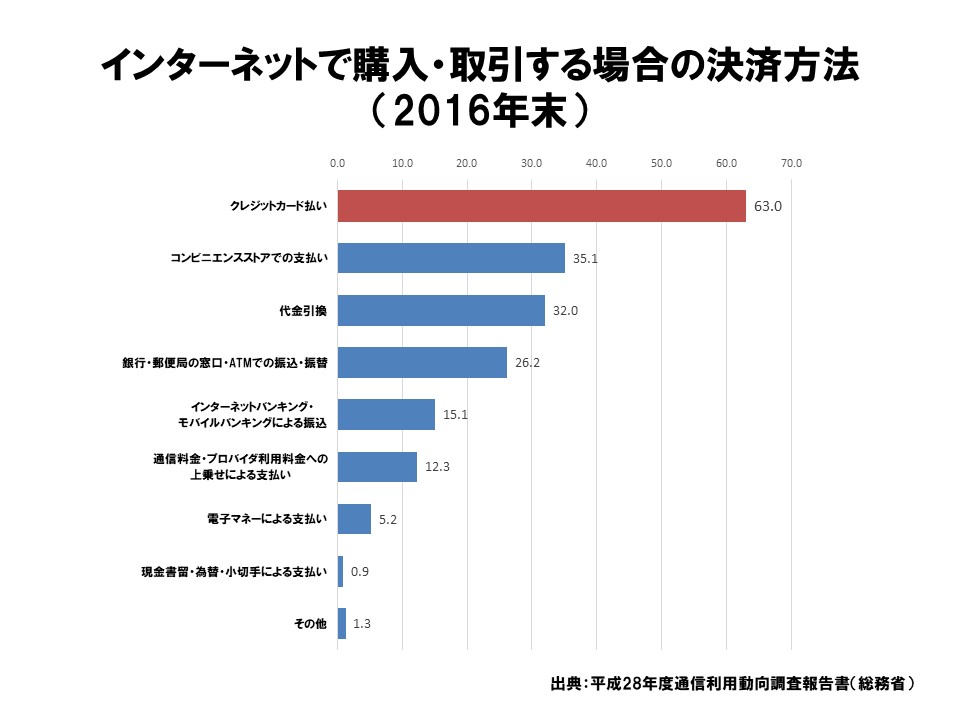

そのための時間とコストを負担できない場合、ビジネスの復旧のため決済手段からクレジットカードを外すという選択肢をとる場合もあります。ECの決済手段として現在最も多く利用されているのはクレジットカード払いであり、従来は利用できていたクレジットカードが利用できなくなることで顧客の利便性は大きく低下します。場合によっては、事業の継続をあきらめる必要が出てくることもあります。

日本国内でもカード情報流出事件は年々増えており、2016年には31件の事件で、合計約26万件のカード情報が流出しました。2017年は4月に大手決済代行事業者から40万件以上のカード情報流出が発覚したこともあり、事件数は25件と前年よりも減ったものの、年間のカード情報流出件数は合計約56万5千件と前年に比べ2倍以上となっています(いずれも公表されている件数を集計・fjコンサルティング調べ)。

日本国内でもカード情報流出事件は年々増えており、2016年には31件の事件で、合計約26万件のカード情報が流出しました。2017年は4月に大手決済代行事業者から40万件以上のカード情報流出が発覚したこともあり、事件数は25件と前年よりも減ったものの、年間のカード情報流出件数は合計約56万5千件と前年に比べ2倍以上となっています(いずれも公表されている件数を集計・fjコンサルティング調べ)。ありません。あくまでも最低限のセキュリティ対策であり、PCI DSSに準拠した上で、さらに各社が自社に必要なセキュリティ対策を講じることが大切です。

監修者

瀬田 陽介氏

瀬田 陽介氏

fjコンサルティング株式会社

代表取締役CEO

PCI DSSの認定評価機関(QSA)代表、日本初のPCI SSC認定フォレンジック機関(PFI)ボードメンバーを経て2013年fjコンサルティング株式会社を設立。キャッシュレスやセキュリティのコンサルタントとして、講演・執筆活動を行う。直近の著書『改正割賦販売法でカード決済はこう変わる』(日経BP社)。

瀬田 陽介氏

瀬田 陽介氏fjコンサルティング株式会社

代表取締役CEO

PCI DSSの認定評価機関(QSA)代表、日本初のPCI SSC認定フォレンジック機関(PFI)ボードメンバーを経て2013年fjコンサルティング株式会社を設立。キャッシュレスやセキュリティのコンサルタントとして、講演・執筆活動を行う。直近の著書『改正割賦販売法でカード決済はこう変わる』(日経BP社)。

■関連記事

PCI DSSとは? 典型的なカード情報漏えいパターンと守るべきクレジットカード情報の記事は こちら

どの企業がPCI DSSに準拠する必要があるのか? PCI DSSとはカード情報を守る最低限の基準の記事はこちら

PCI DSS Ready Cloudでは、PCI DSS v4.0への効率的な移行支援及び準拠を促進するクラウドサービスを提供しています。PCI DSSとは? 典型的なカード情報漏えいパターンと守るべきクレジットカード情報の記事は こちら

どの企業がPCI DSSに準拠する必要があるのか? PCI DSSとはカード情報を守る最低限の基準の記事はこちら

是非一度、ご相談ください。

PCI DSS準拠を促進するクラウドサービスならPCI DSS Ready Cloud

■ PCI DSS の構築、維持・運用にかかるコストと工数を削減する

■ AWSでの開発事業者や外部ベンダー/事業者との専用線接続がない場合に最適

■ 国内トップクラスのPCI DSS専門のコンサルタント集団によるPCI DSS準拠支援サービス

この記事が気に入ったら

いいね!しよう

PCI DSS 関連の最新記事をお届けします